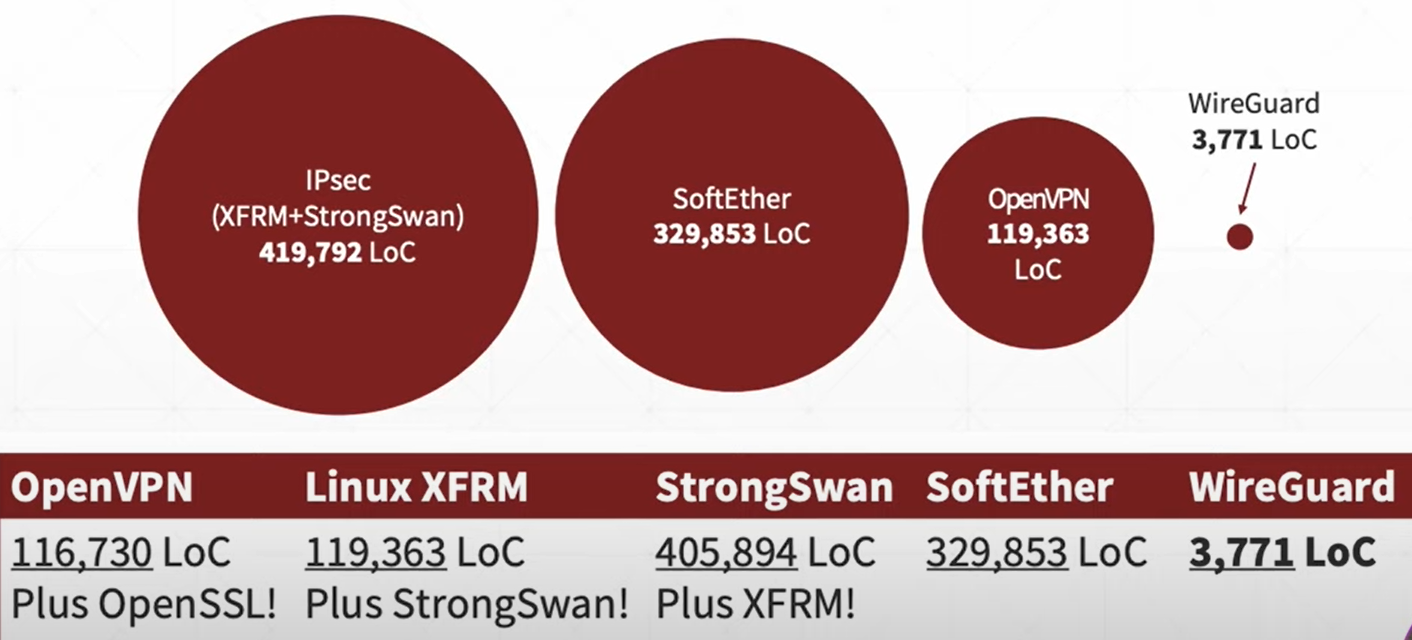

Сравнивая WireGuard со своими конкурентами по количеству строк, можно сказать, что он является очень маленьким и простым VPN-протоколом.

На оборудовании Mikrotik WireGuard появился с версии RouterOS7.1.

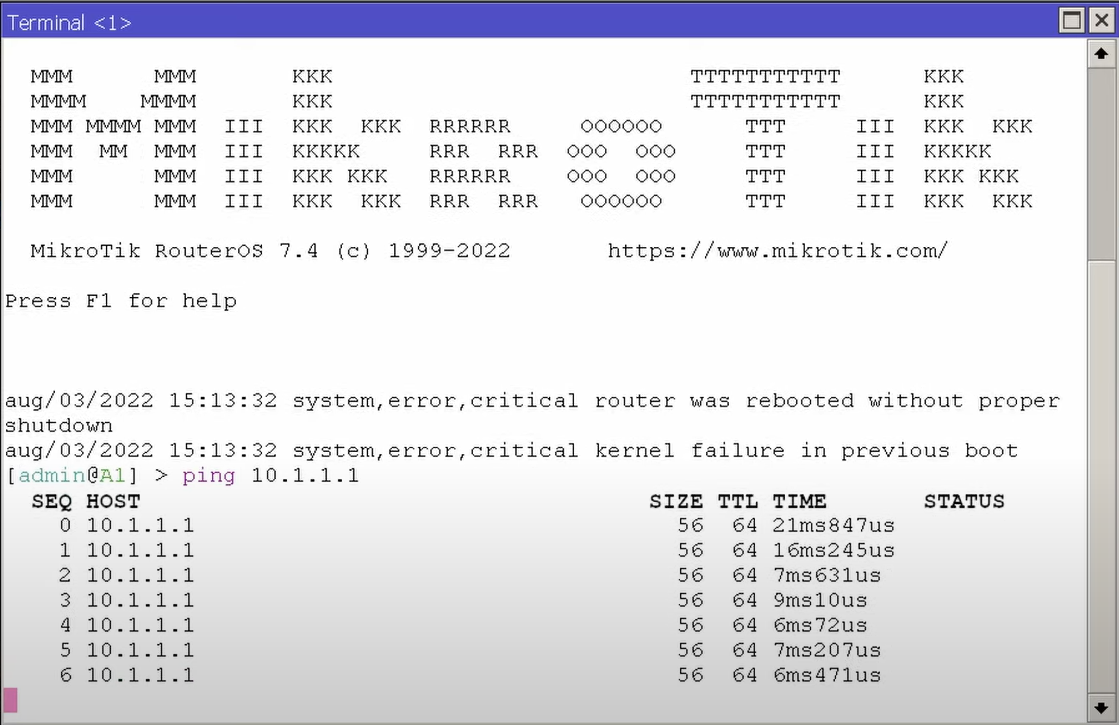

Мы можем настроить VPN-туннель между двумя оборудованиями Mikrotik через Интернет (версия RouterOS7.4).

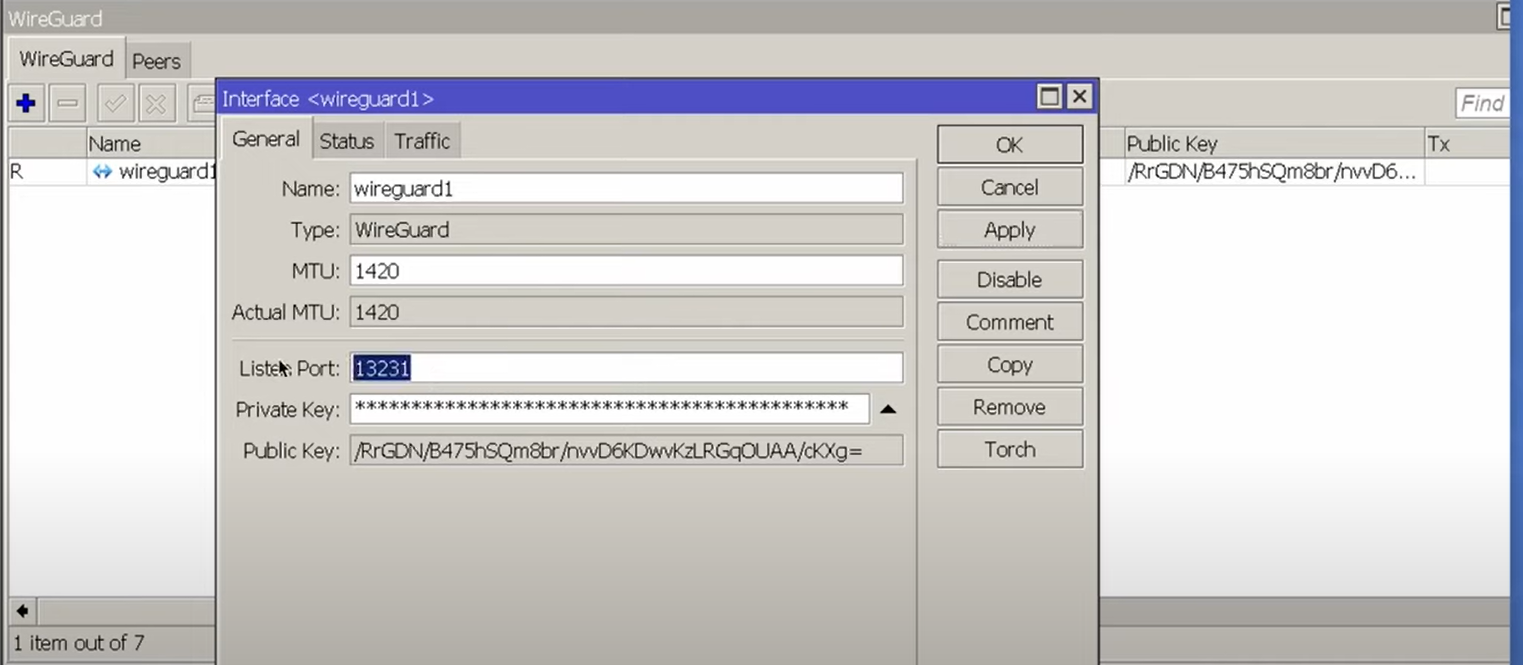

/interface/wireguard/add name=wireguard1 mtu=1420 listen-port=13231

Можно сделать как клиентскую, так и серверную часть. Клиентская часть будет подключаться к серверу, а серверная – ждать подключения.

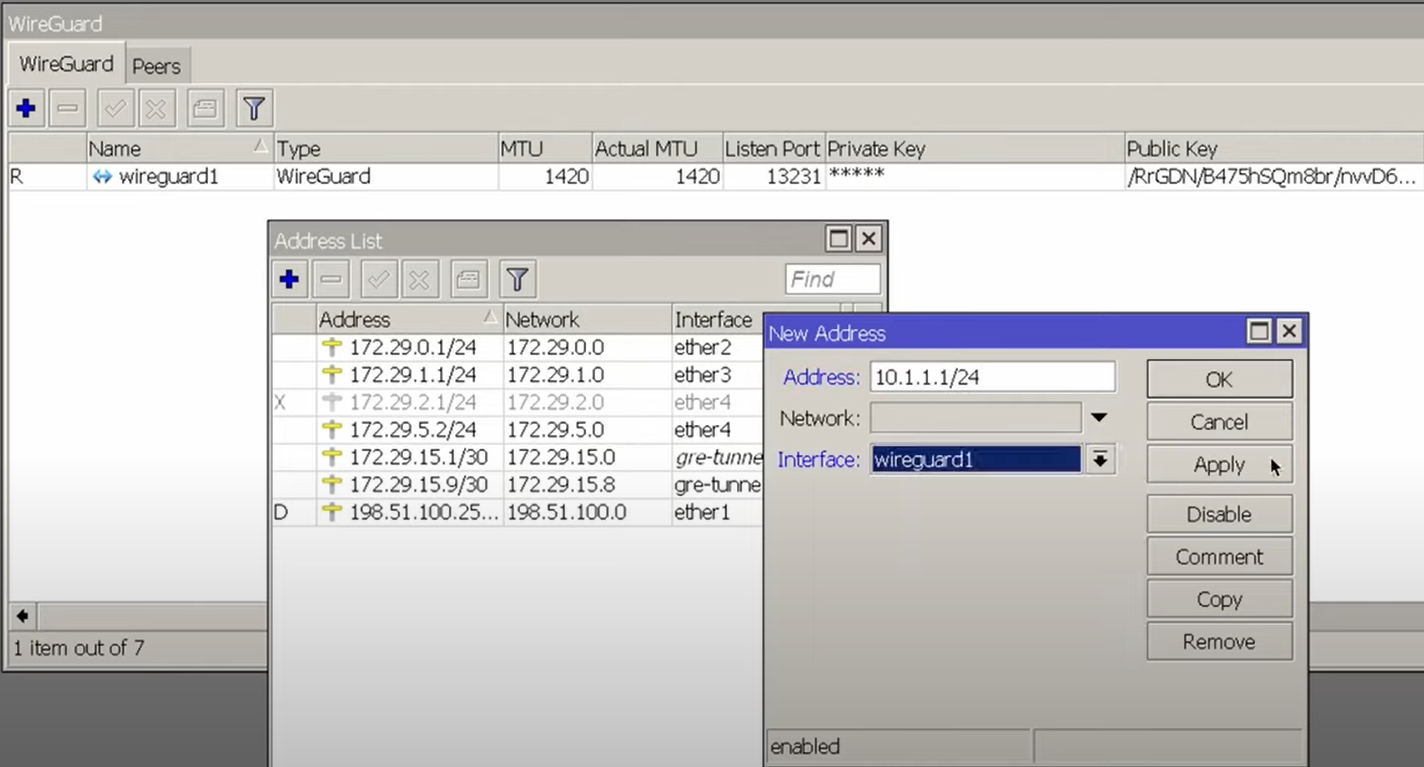

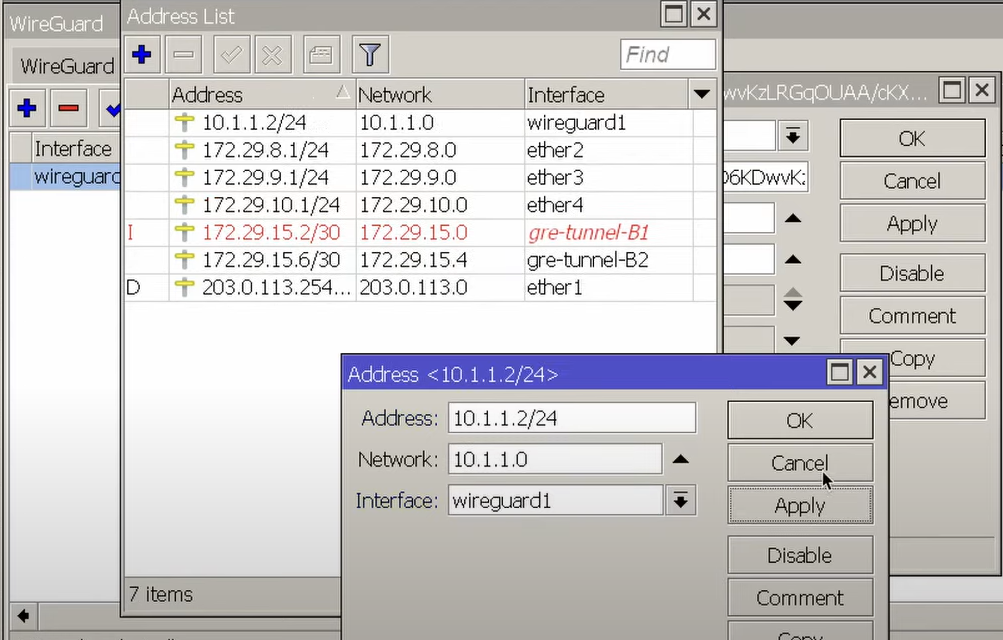

/ip/address/add address=10.1.1.1/24 interface=wireguard1

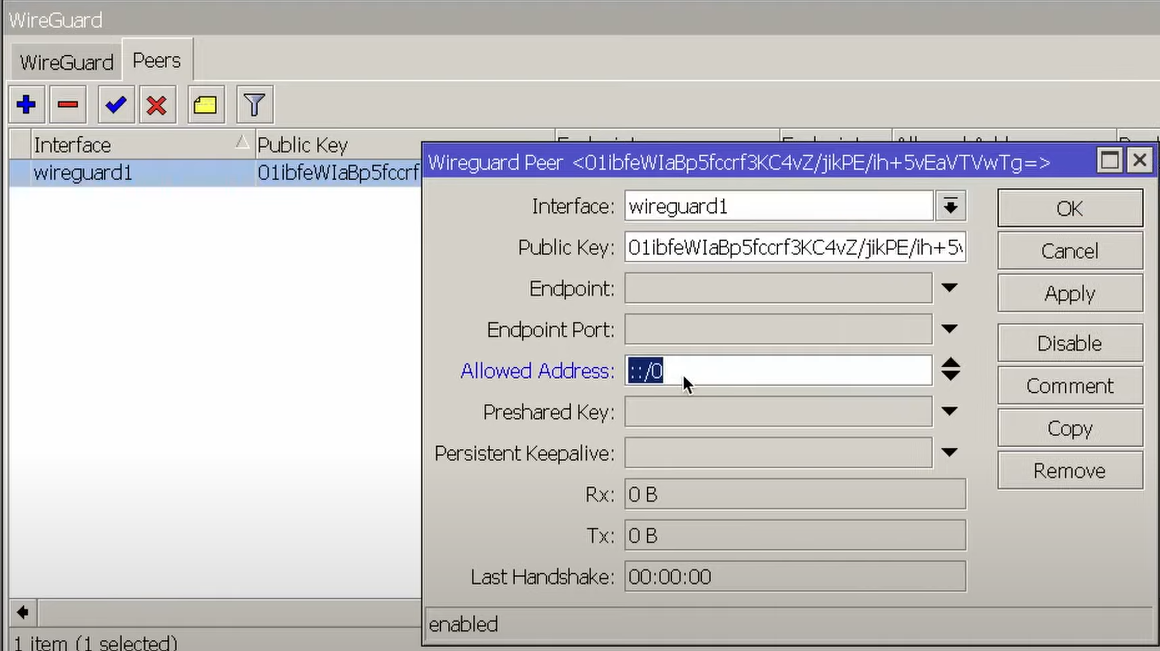

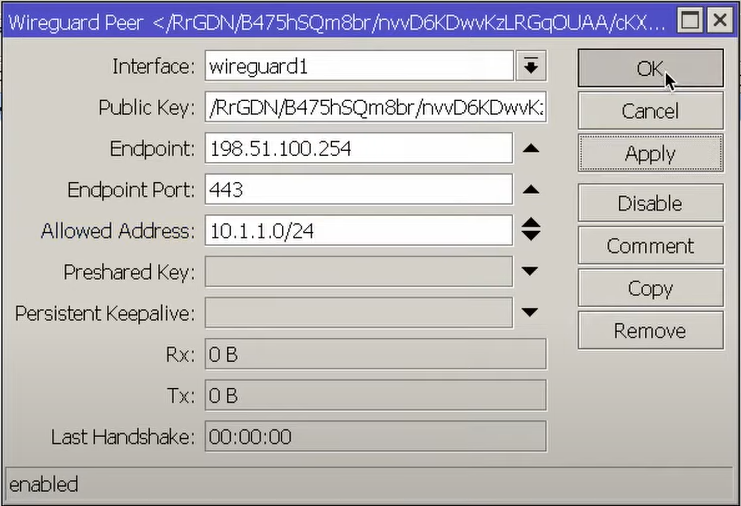

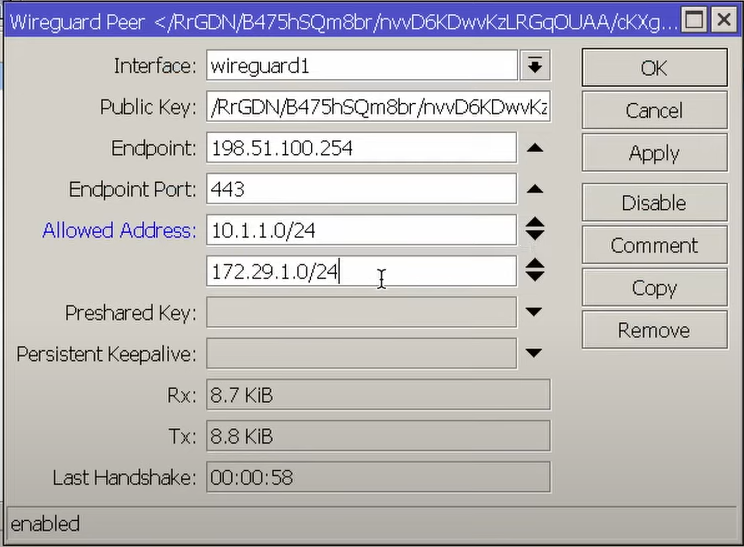

add interface=wireguard1 public-key=(PublickKey) endpoint-address=198.51.100.254 endpoint-port=443 allowed-address=10.1.1.0/24,172.29.1.0/24

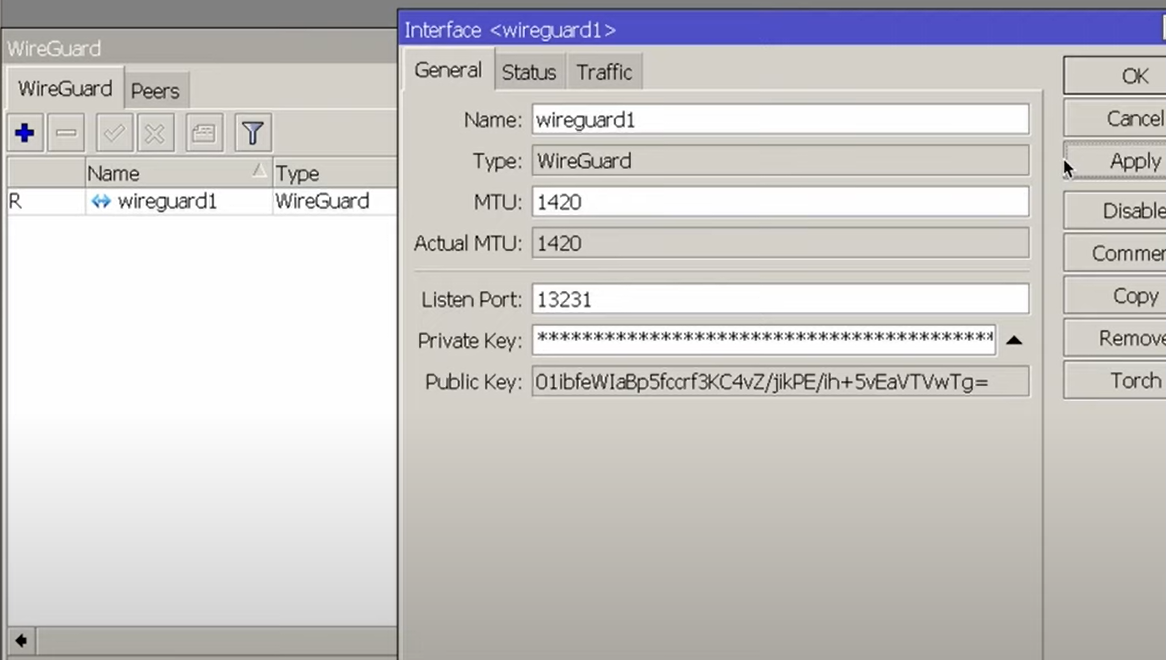

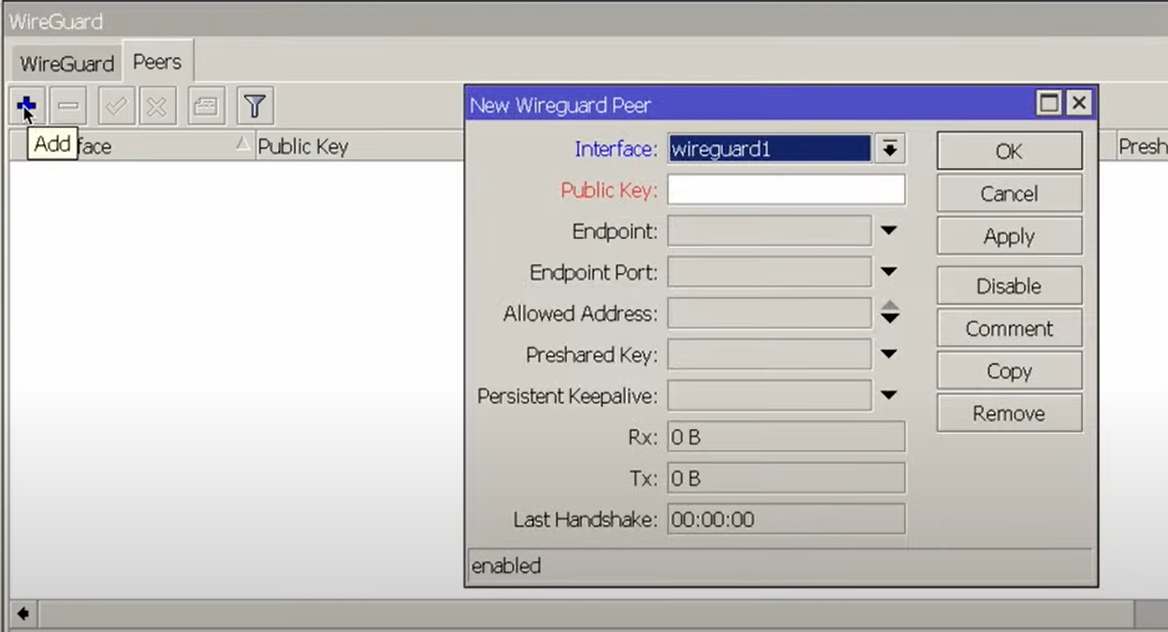

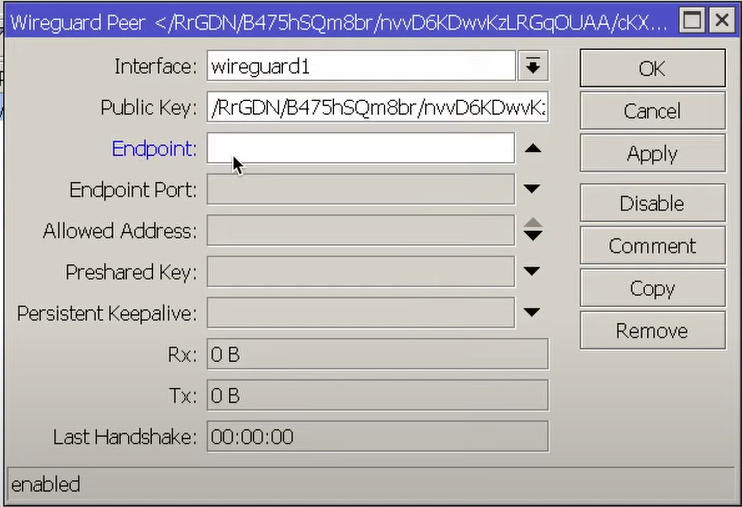

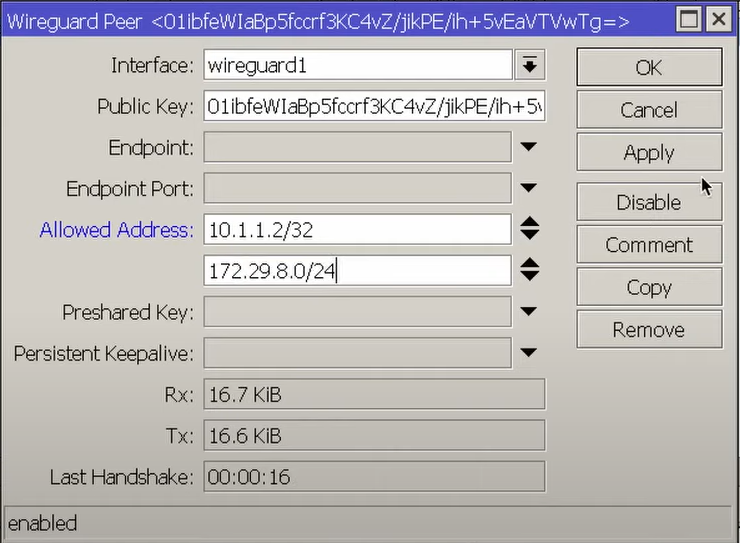

Поле Public Key у клиента заполняется с данных интерфейса сервера, а у сервера берется с данных клиента, т.е. происходит обмен публичными кодами.

Peers всегда привязываются к интерфейсам, и к каждому интерфейсу их может быть привязано несколько.

С клиентской стороны один интерфейс привязывается к одному серверу.

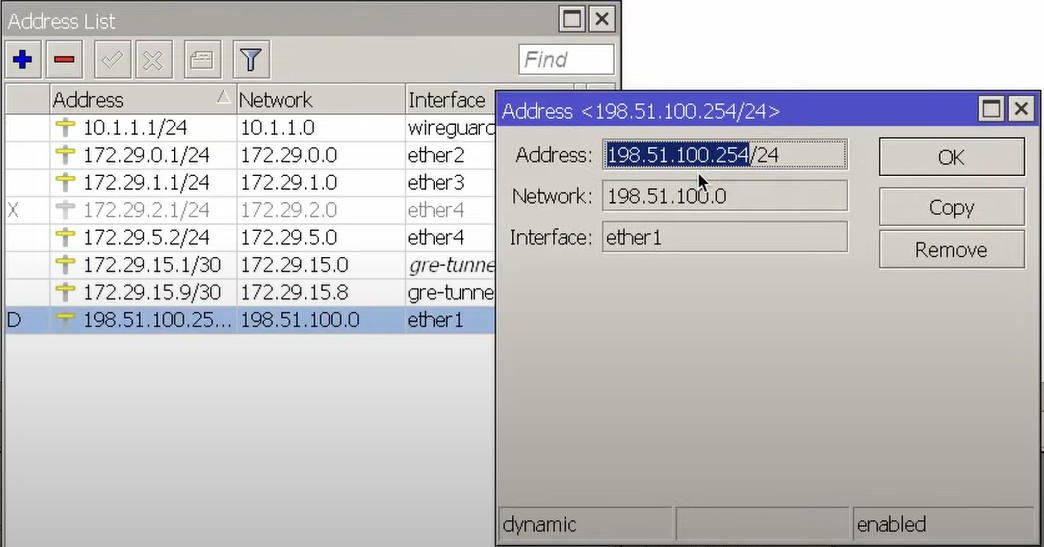

Для этого копируем внешний IP-адрес сервера и вставляем в поле Endpoint.

Данные для поля Endpoint Port берутся из поля Listen Port сервера (можно использовать общедоступные порты для лучшего прохождения Firewall, например, 443).

И указываем этот адрес на WireGuard Interface.

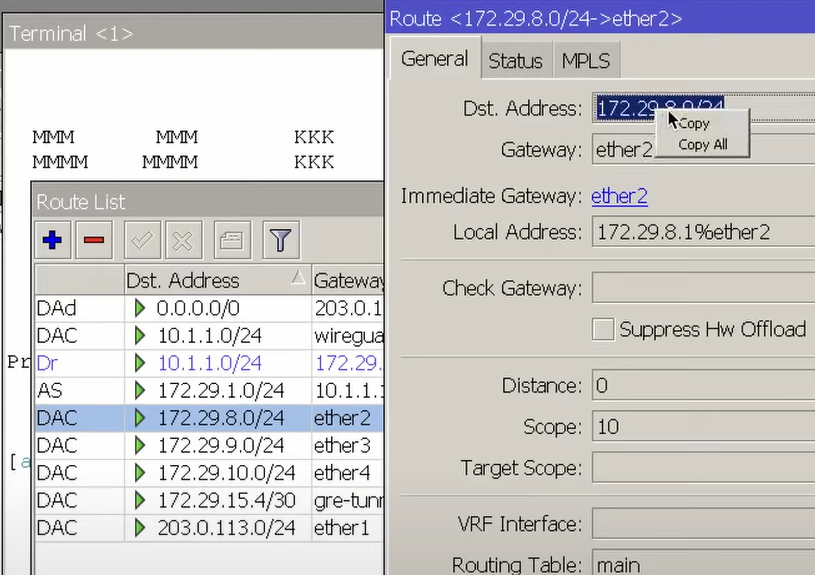

Со стороны клиента прописываем IP-адрес сервера, а со стороны сервера – адрес клиента.

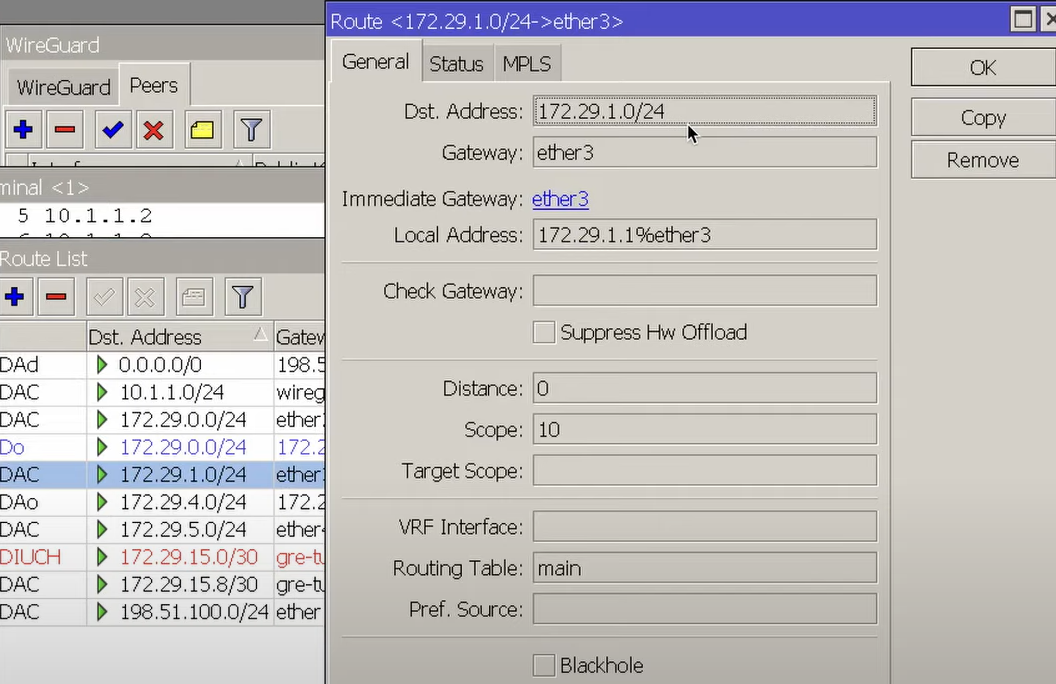

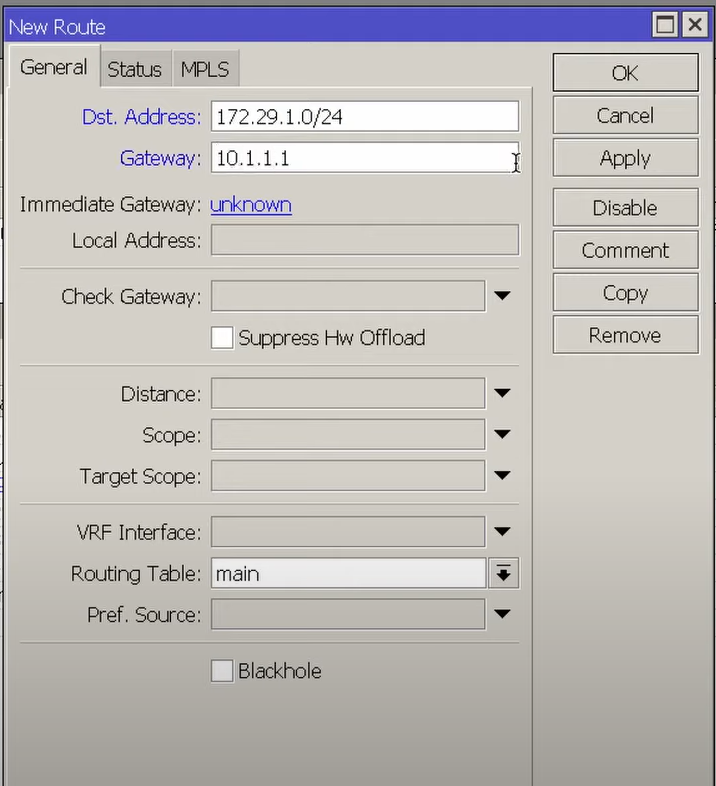

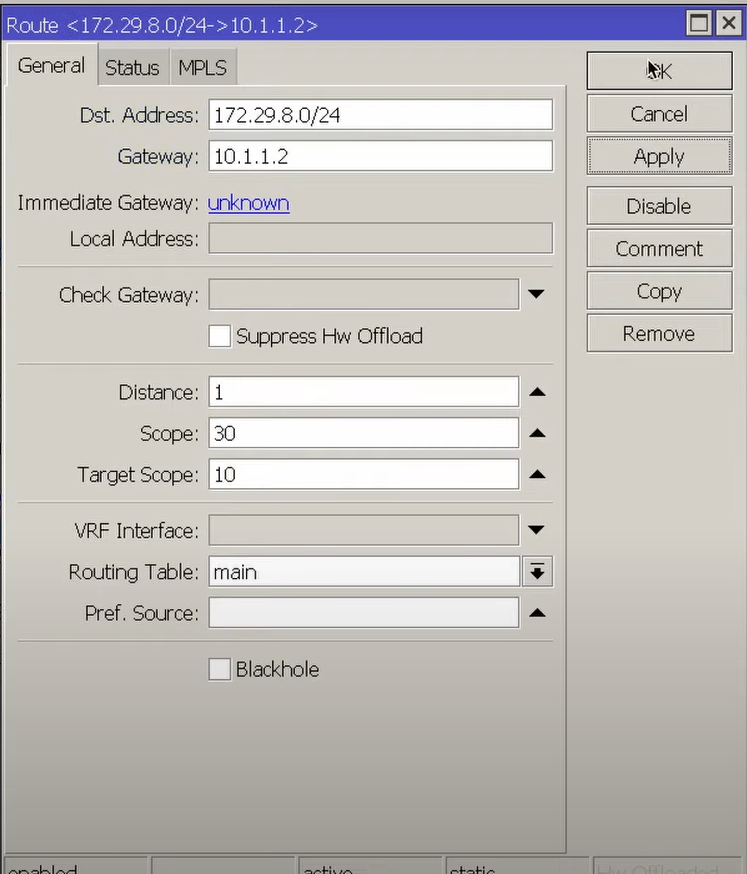

Если же нужна маршрутизация, то есть, например, нужно прописать маршруты в сеть, которая находится у сервера, выполняем следующие действия:

Чтобы была связь между сетями, нужно на сервере прописать маршрут в обратную сторону.

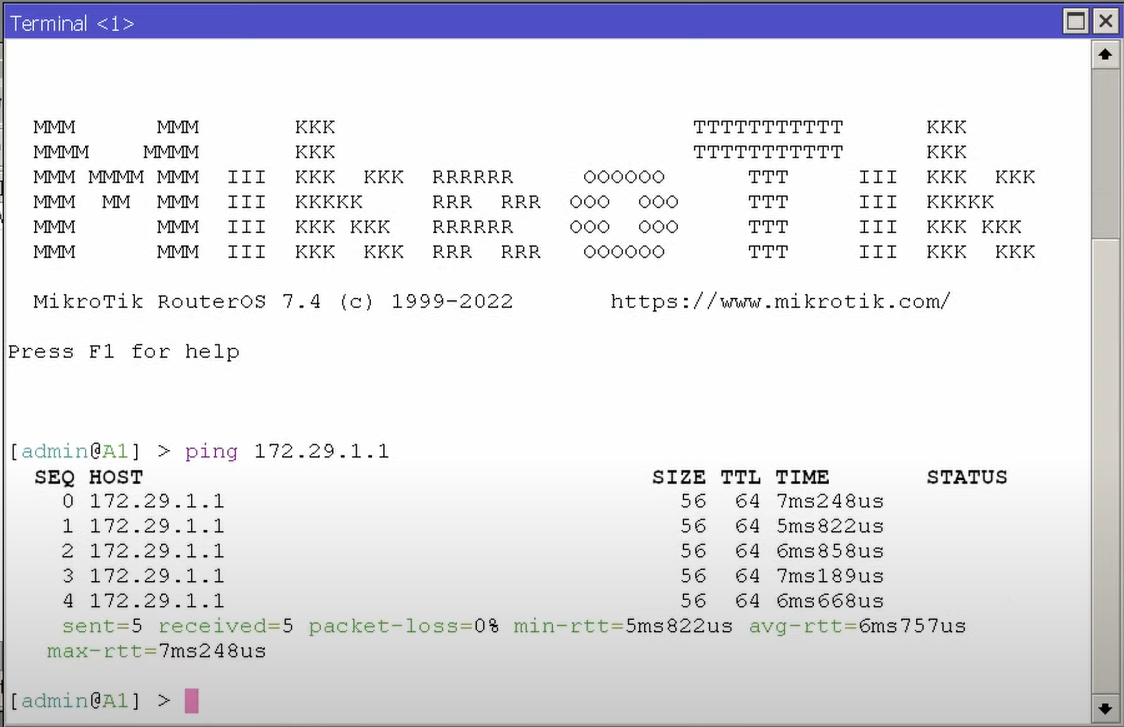

Также можно проверить работу сети, которая находится за сервером.

Большинство настроек WireGuard находятся в ручном режиме.

Аутентификация проходит на уровне Public Key, именно здесь и заключается простота данного VPN-протокола.

На этом обзор WireGuard закончен.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся