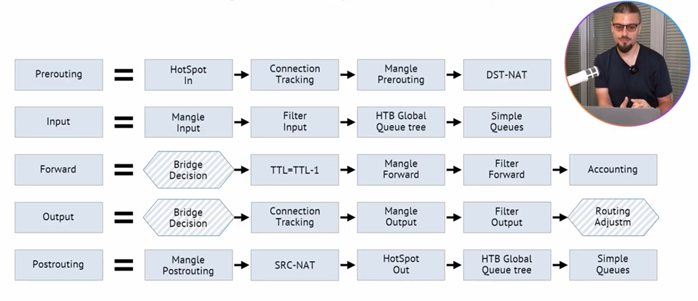

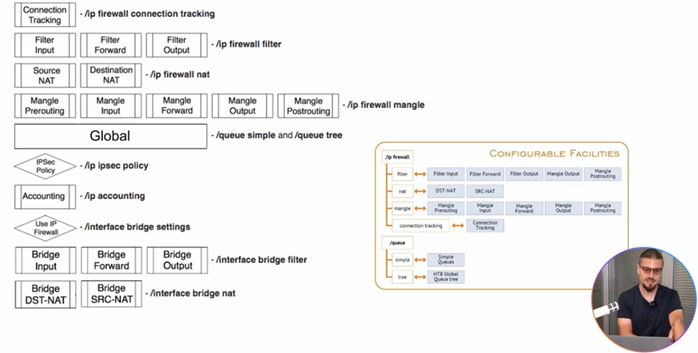

Пройдемся по цепочкам и объясним, что значит каждый из элементов данных цепочек.

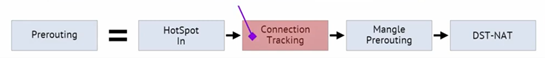

В цепочке Prerouting у нас есть Connection Tracking, который отвечает за отслеживание соединений.

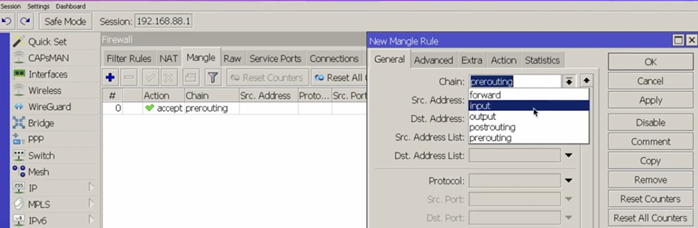

И находится Mangle Prerouting, который служит для маркировки трафика.

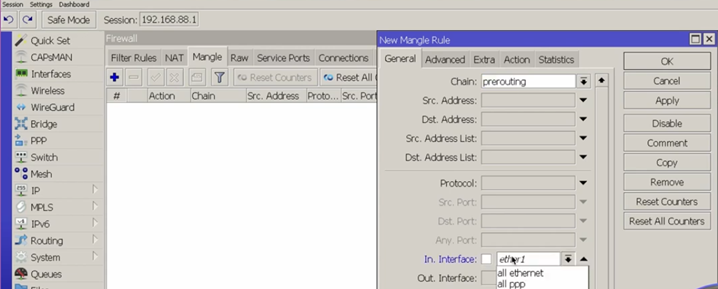

IP → Firewall → Mangle

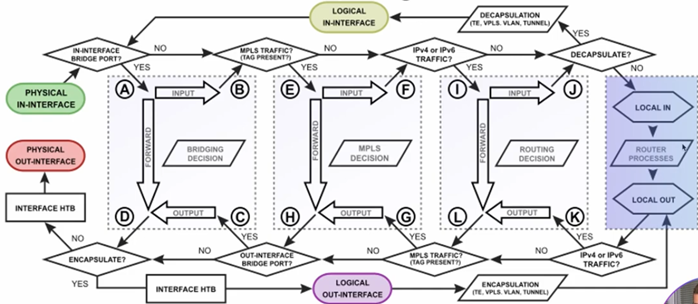

В Mangle наиболее часто используется цепочка Prerouting. В ней мы можем использовать In Interface, но совершенно не можем использовать Out Interface даже к дополнениям нашим правилам. Это связано с тем, что мы еще не решили, куда же пойдет наш трафик. Т.е. в цепочке Prerouting этот вопрос еще не решен, потому что она перед routing.

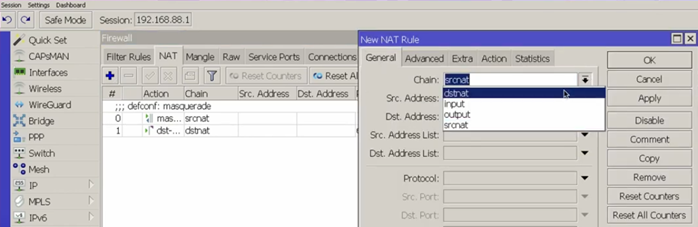

DST-NAT — служат для настройки NAT (часто встречающееся).

Перед тем как решить, куда же мы будем маршрутизировать пакеты, мы меняем заголовки пакетов адрес назначения.

Так же у нас есть цепочка Raw Prerouting. Это частный случай Firewall, который служит для снижения нагрузки на ЦП вовремя DOS-атак.

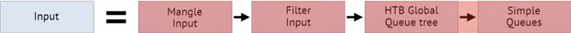

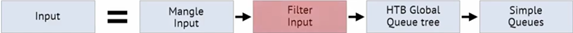

Mangle input, Filter Input, Queue tree, Simple Queues.

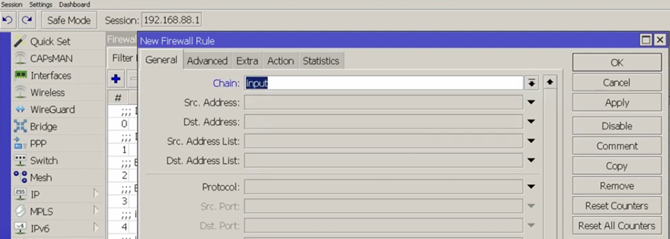

В заголовке пакета должен находится IP адрес маршрутизатора внешний IP или внутренний. Это ситуации, когда мы, например, подключаемся к VPN, работающему на MikroTik или же в ситуации, когда мы работаем с winbox, web интерфейсом, API и т.д. Цепочка Input позволяет фильтровать трафик, который идет до маршрутизатора. Чаще всего это происходит в разделе Filter Input.

IP → Firewall → Filter Rules

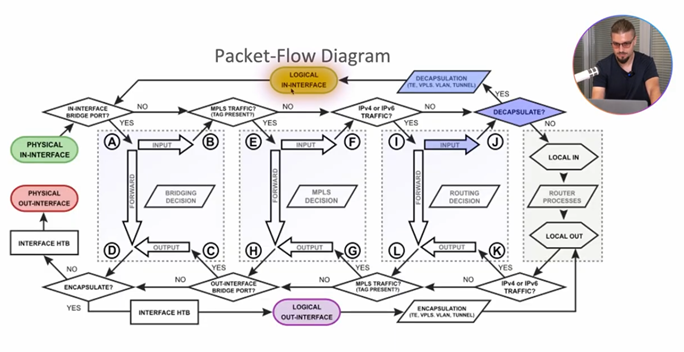

В нем так же нет возможности выставить Out Interface, потому что, по сути, это и будет конец нашего трафика. Это видно на схеме Packet-Flow Diagram. Input идет в Logical in-interface. Т.е. мы идем к самой службе, работающей на MikroTik.

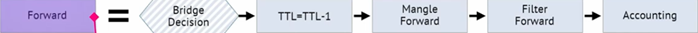

TTL = TTL — 1 – отнимаем в заголовке пакетов TTL — 1

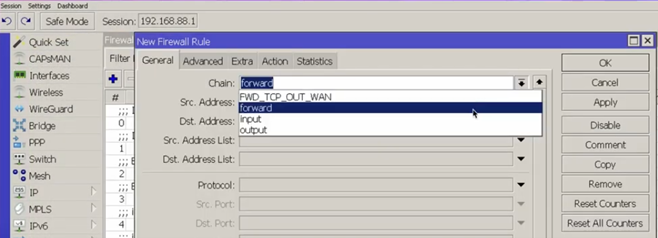

Filter Forward — это Firewall Filter – ситуация, когда мы запрещаем или разрешаем трафик, который идет через наш маршрутизатор наружу или внутрь.

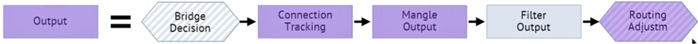

Output – отвечает за обратный трафик, который генерирует наш маршрутизатор.

Это как две стороны одной медали. В ситуации, когда трафик приходит к нашему роутеру, то он должен от нашего роутера как-то уходить наружу. Он как раз таки уходит из Out Interface.

LOCAL IN → LOCAL OUT

Например, мы подсоединились к winbox. Пакеты, которые идут от него, будут сгенерированы на самом роутер. Это и есть процесс LOCAL OUT.

Connection Tracking — отслеживание соединений

Mangle Output – маркировка выходных пакетов, связанных с трафиком, идущим от роутера

Routing Adjustm – обходное решение о маршрутизации

Мы уже решили, куда мы идем. У нас уже понятно, что в заголовках пакета. В этот момент мы можем с этим трафиком что-то сделать.

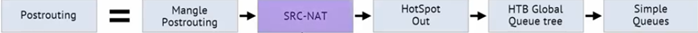

Возникает момент, что Postrouting чаще всего используется для srcnat – для изменения в заголовке пакета адреса источника. Srcnat происходит в самом конце.

Это связано с тем, что чтобы в заголовках пакетов, которые обрабатывает наш маршрутизатор, был какой-то разный IP адрес. Если мы будем использовать один IP адрес, то мы не сможем различать трафик, который от одного ПК или трафик, который идет от другого ПК.

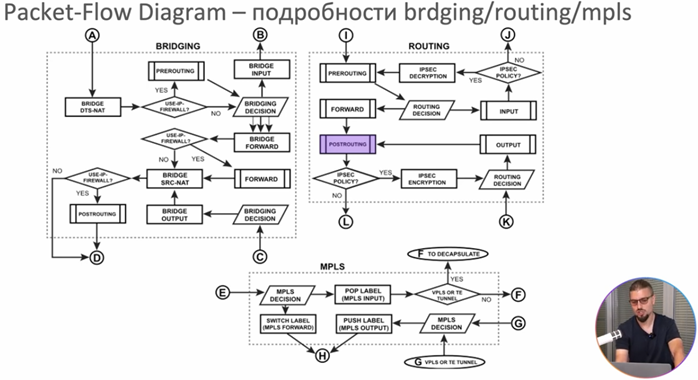

Теперь хотелось бы немного пояснить, где и что мы используем по Packet Flow Diagram.

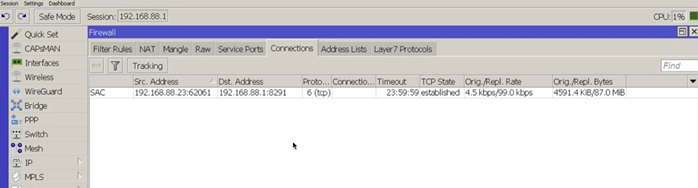

Раздел IP → Firewall → Connection

Здесь у нас находится весь наш Connection Tracking, который использует MiktoTik.

Это разделы Filter Input, Filter Forward, Filter Output

Раздел IP → Firewall → Filter Rules → Chain

Здесь две цепочки в разделе IP → Firewall → Nat: Source NAT, Destination NAT

В Mangle у нас есть 3 цепочки Input, Forward, Output, с кото•рыми мы знакомы и цепочки Postrouting и Prerouting.

Раздел IP → Firewall → Mangle

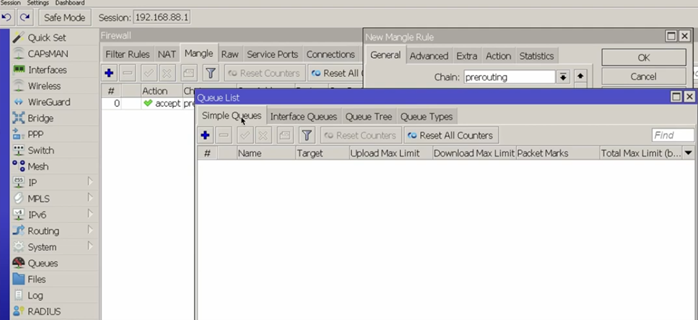

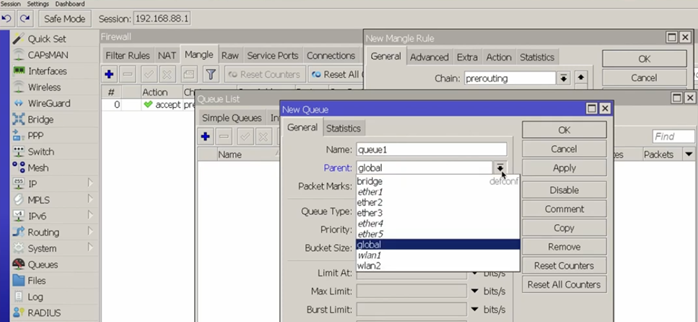

Раздел, связанный с деревьями очередей, описывает Simple queue и Tree queue.

Раздел Queues → Simple queue → Queue Tree

В Queue Tree есть интерфейсные деревья это Parent=Ether1 и есть глобальные Parent=Global.

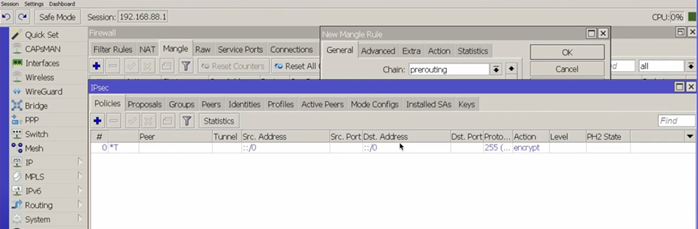

Раздел IP → IPsec

Данный раздел довольно объемный, поэтому о нем поговорим отдельно.

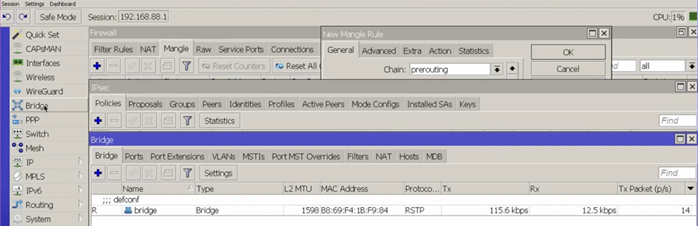

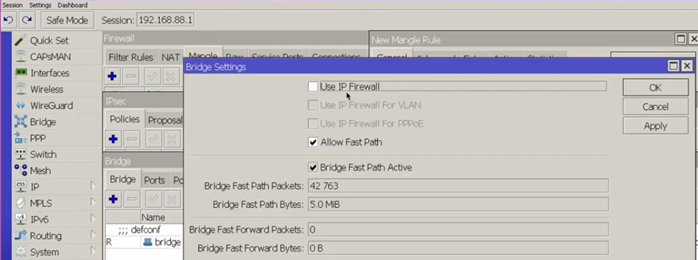

Это автоматическое правило, которое проверяет настройку Bridge → Serrings → Use IP Firewall.

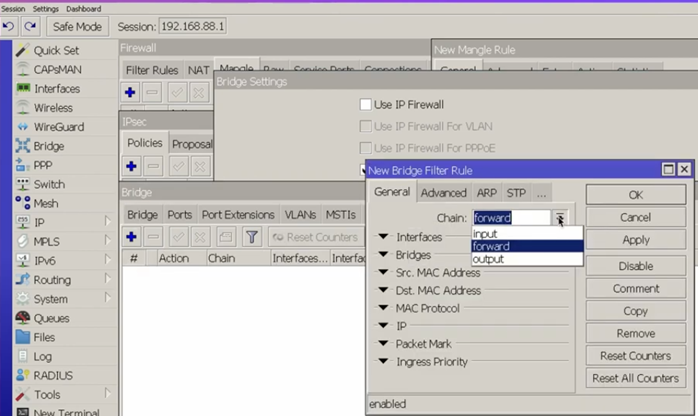

Раздел Bridge → Filters

Здесь находятся цепочки, связанные с фильтрацией трафика внутри Bridge. Все это находится на L2 уровне.

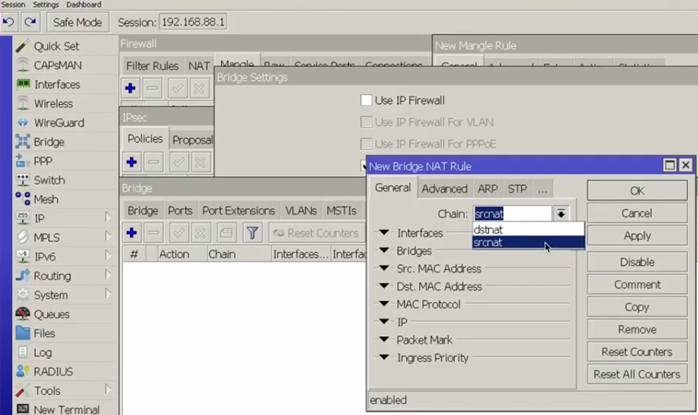

Раздел Bridge → NAT

Этот раздел отвечает за изменения MAC адресов в полях Src address или Dst address, это поля L2 уровня.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся