В частности, поговорим про IP Firewall Filter.

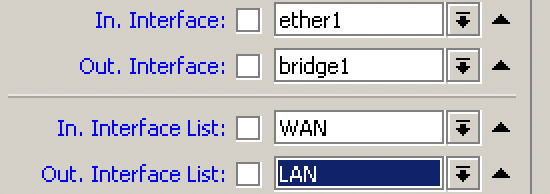

У микротик нет понятия внешней и внутренней сети. В нем есть различные интерфейсы, и мы можем строить правила сетевой безопасности относительно этих интерфейсов.

Относительно входящих (in interface) и исходящих (out interface) интерфейсов.

Всё это находится в разделе IP — Firewall – Filter, на что мы сейчас и посмотрим.

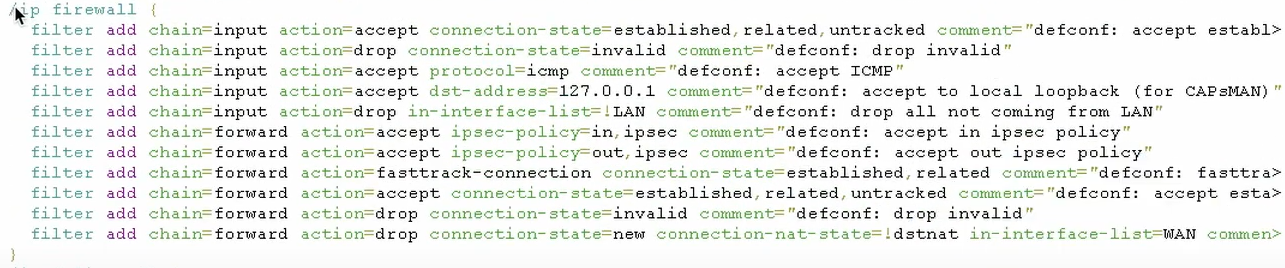

Если мы берем SOHO (small office home office) устройство, которое предназначено для домашнего использования, то в его конфигурации по умолчанию мы увидим стандартный Firewall. Он защищает нашу сеть достаточно хорошо от внешних угроз при условии, что у нас есть внешняя сеть. Также мы можем посмотреть на наш стандартный Firewall, выполнив команду (В левой колонке необходимо нажать «New Terminal»):

/system default-configuration print И здесь мы можем посмотреть наш стандартный Firewall.

/ip firewall

{

filter add chain=input action=accept connection-state=established,related,untracked comment="defconf: accept established,related,untracked"

filter add chain=input action=drop connection-state=invalid comment="defconf: drop invalid"

filter add chain=input action=accept protocol=icmp comment="defconf: accept ICMP"

filter add chain=input action=accept dst-address=127.0.0.1 comment="defconf: accept to local loopback (for CAPsMAN)"

filter add chain=input action=drop in-interface-list=!LAN comment="defconf: drop all not coming from LAN"

filter add chain=forward action=accept ipsec-policy=in,ipsec comment="defconf: accept in ipsec policy"

filter add chain=forward action=accept ipsec-policy=out,ipsec comment="defconf: accept out ipsec policy"

filter add chain=forward action=fasttrack-connection connection-state=established,related comment="defconf: fasttrack"

filter add chain=forward action=accept connection-state=established,related,untracked comment="defconf: accept established,related, untracked"

filter add chain=forward action=drop connection-state=invalid comment="defconf: drop invalid"

filter add chain=forward action=drop connection-state=new connection-nat-state=!dstnat in-interface-list=WAN comment="defconf: drop all from WAN not DSTNATed"

}

Если вы по какой-то причине удалите эти правила из раздела IP Firewall, то вы можете вернуться к ним в любой момент выполнив команду:

/system default-configuration printСкопировав необходимый блок в вашу текущую конфигурацию. Либо же скопировав из приведенного выше кода.

На этом базовый осмотр Firewall в Mikrotik закончен. В следующих видео мы продолжим работу с Firewall.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся