В этой статье разберем, как защитить свой MikroTik от сканирования портов.

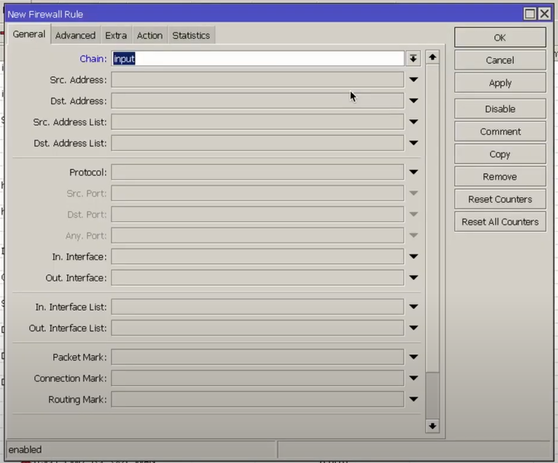

Port scan detect (PSD) – это опция в фаерволе микротика, которая позволяет определять события сканирования портов.

MikroTik умеет оценивать и блокировать перебор портов, которые обычно осуществляются различными сканерами портов, которые могут использовать злоумышленники.

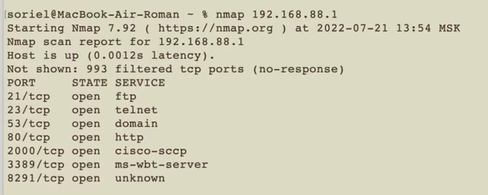

Базовые исследования безопасности вашего роутера и дальнейшее развитие вектора атаки обычно начинается с того, что злоумышленник запускает какой-нибудь сканер портов, например, Nmap и начинает проверять открытые порты в вашей системе. После того, как он проверит эти порты, он уже может начать развивать те или иные атаки.

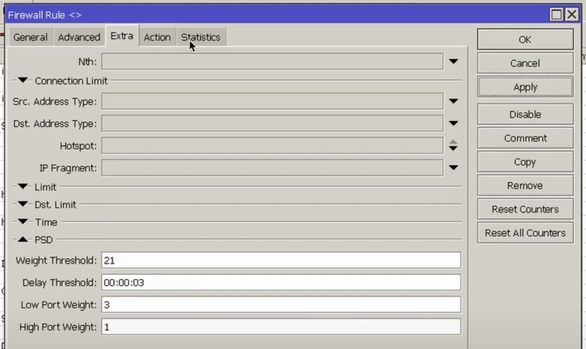

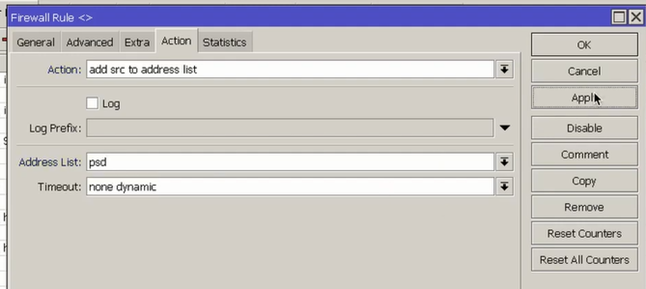

add src to address list”. То есть добавить ip-адрес источника в какой-нибудь адрес лист, можно так его и назвать «psd», timeout можно оставить в динамическом режиме.

Для настройки через CLI:

>/ip firewall filter add chain=input psd=21,3s,3,1 action=add-src-to-address-list address-list=psdВ атрибуте PSD параметры располагаются в следующем порядке: WeightThreshold, DelayThreshold, LowPortWeight, HighPortWeight.

После этого созданное правило добавляется в конец списка правил в firewall. Вам нужно поднять его в списке правил срабатывания, если требуется (относительно тех правил, что уже у Вас созданы).

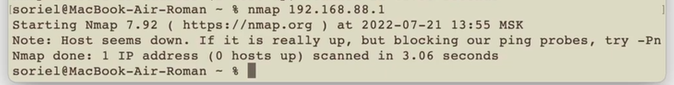

Теперь можно проверить, что действительно наше правило отрабатывает — сбросим счетчик данного правила (Reset counters) и запускаем сканер портов.

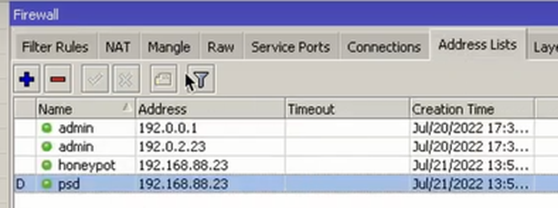

Наш ip адрес уже попал в адрес лист.

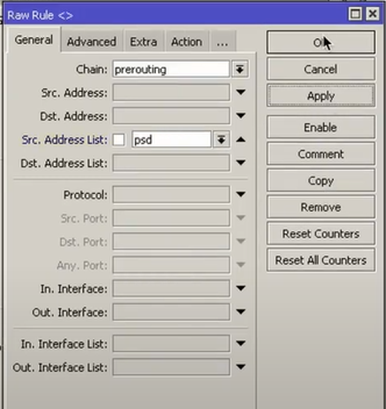

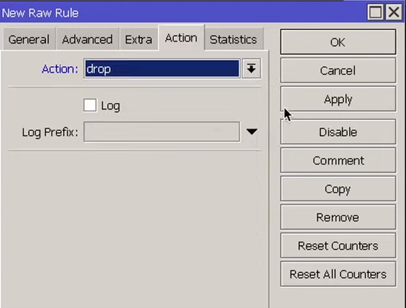

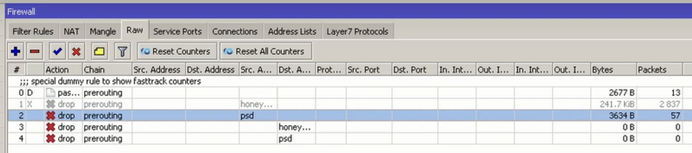

Следующим вариантом может быть добавление в RAW (в prerouting). Например, сделать правило, связанное с PSD:

Настройка через CLI

/ip firewall raw add chain=prerouting src-address-list=psd action=dropПосле создания правила в RAW, повторяем попытку сканирования портов и видим, что попытка закончилась неудачно. В счетчиках работы правила видим, что они увеличились – сработали на нашу попытку сканирования портов.

Вы можете оптимизировать эти правила, чтобы не делать дополнительных и делать общий адрес лист для всех недоброжелательных элементов, которые пытаются как-то навредить Вашему маршрутизатору.

Ну и ко всему прочему, как honeypot, так и PSD советуем для начала запускать в режиме обучения, то есть без подавления трафика. Вы просто собираете ip-адреса злоумышленников и осматриваете их. Смотрите не попало ли туда что-то, что может навредить работоспособности вашей сети.

На этом настройка защиты от сканирования портов закончена.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся