Ручная Настройка Default Firewall Filer Rules.

В данной статье попробуем настроить дефолтный Firewall с объяснениями. Сделаем это самостоятельно без использования дефолтного Firewall из конфигурации SOHO роутера.

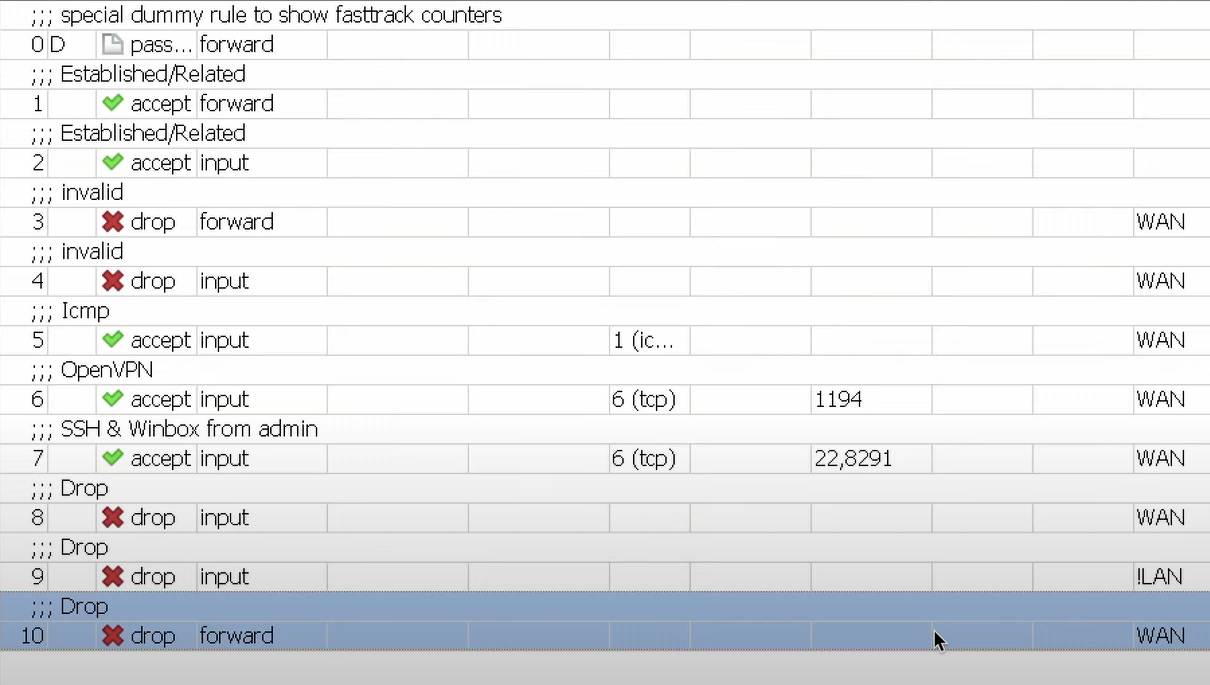

Для начала удалим все правила и начнем с оптимизации нашего Firewall.

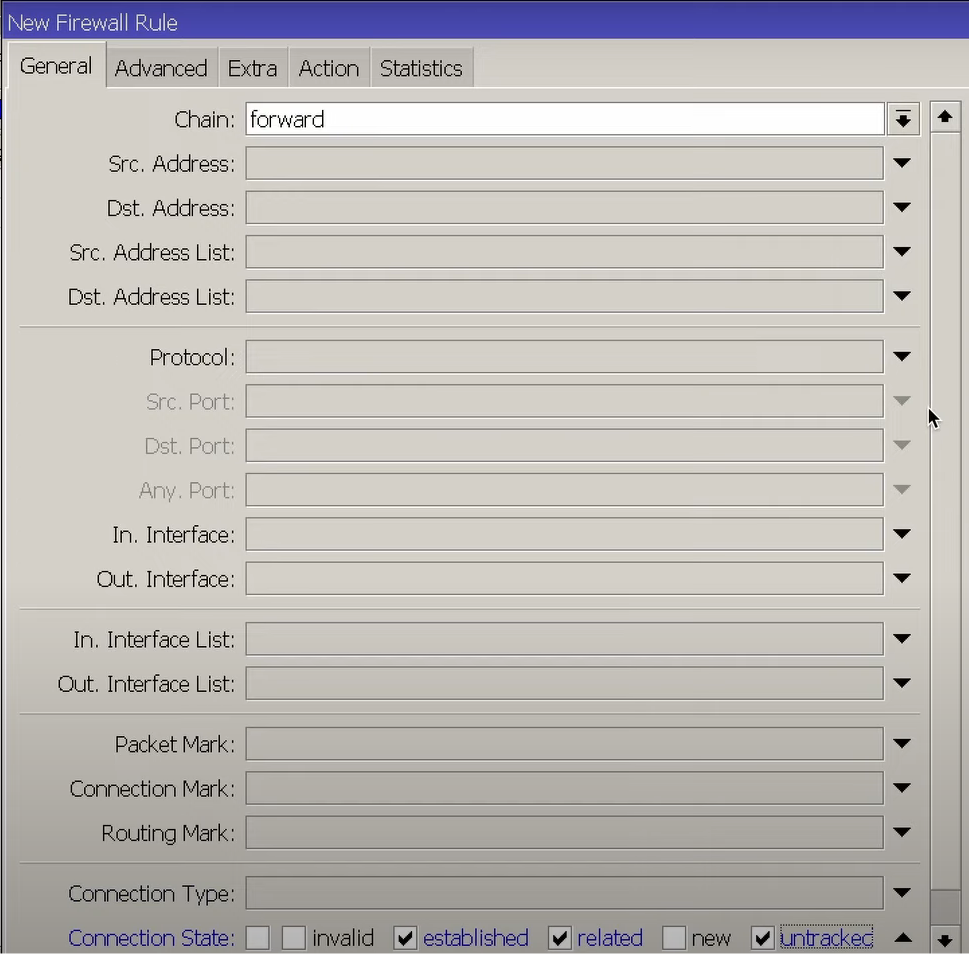

Первое, что хотелось бы сказать — правила связанные с established, related и untracked. Они дают зеленый свет трафику, проходящему через роутер. Его не будем проверять по 10 раз нашим Firewal. Established, related, untraked мы будем пропускать action=accept.

В комментарий добавляем: Established/Related.

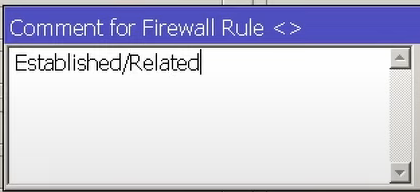

После создания первого правила можно его скопировать и заменить цепочку на input.

В цепочке output в данной конфигурации правил не будет.

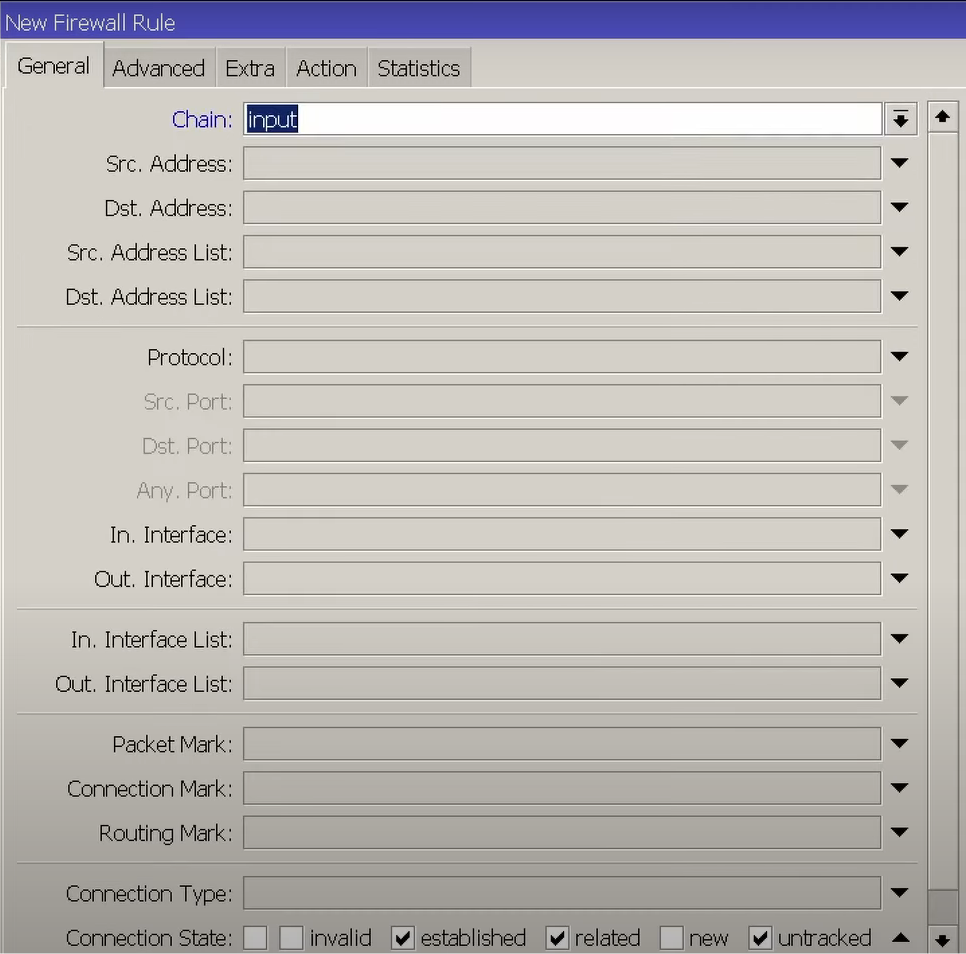

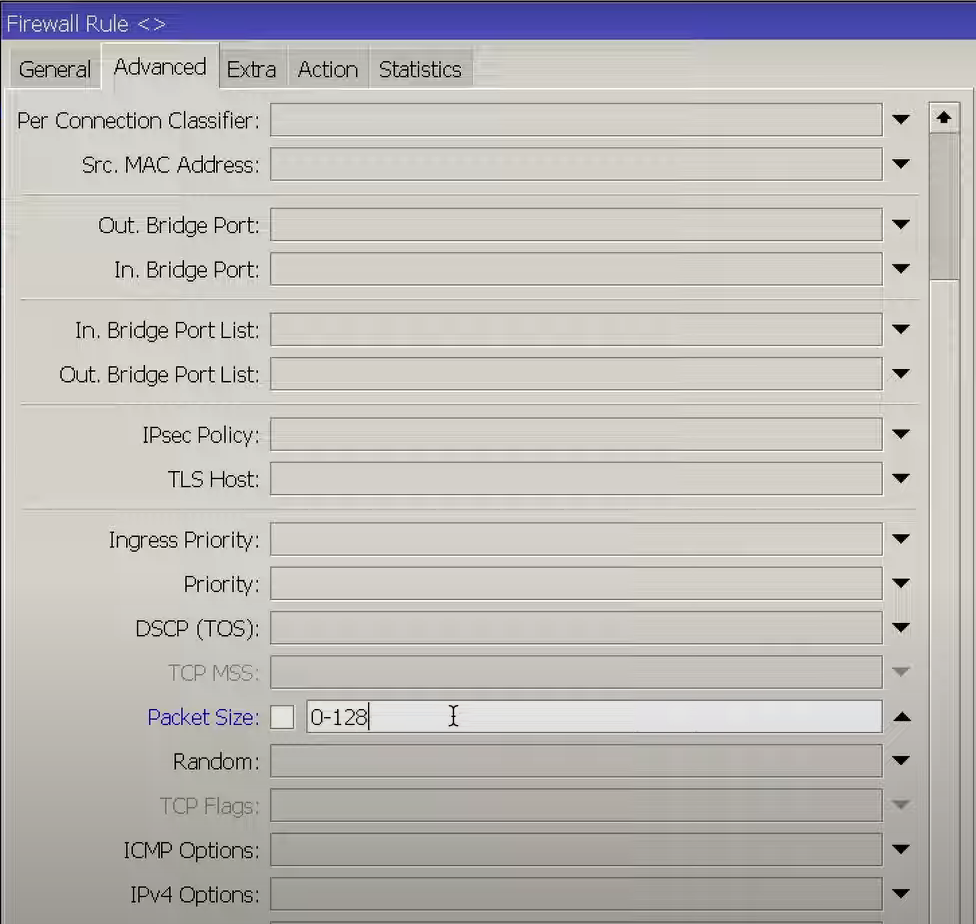

/ip firewall filter add chain=forward connection-state=established,related,untracked action=accept comment=Established/Related/ip firewall filter add chain=input connection-state=established,related,untracked action=accept comment=Established/RelatedДальше мы должны отбрасывать пакеты, которые, по мнению нашего фаервола, по какой-то причине неправильные (Например, пришли не с того интерфейса, с которого мы их отправляли). Для этого мы создаем правило:

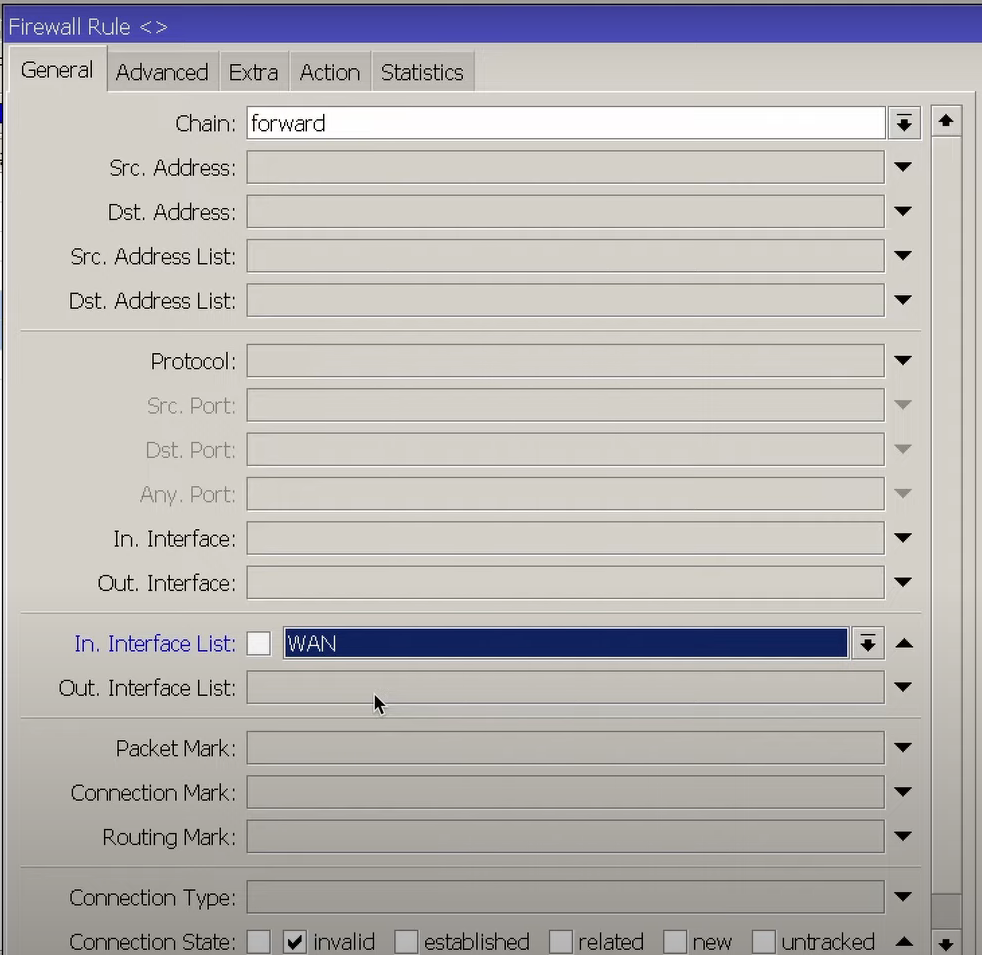

/ip firewall filter add chain=forward in-interface-list=WAN connection-state=invalid action=drop comment=InvalidНо в такой ситуации мы можем попасть на проблему в локальной сети. Если там у нас используется маршрутизация, то она в локальной сети может быть асинхронной и в этот момент мы можем поймать проблему с ней.

Добавляем комментарий и копируем для цепочки input, тем самым будем дропать неправильные пакеты, направляемые к роутеру.

/ip firewall filter add chain=input in-interface-list=WAN connection-state=invalid action=drop comment=InvalidДалее нам потребуется настройка доступа к роутеру с внешней сети. Например, нам необходимо иметь возможность пинговатьь наш роутер по icmp протоколу.

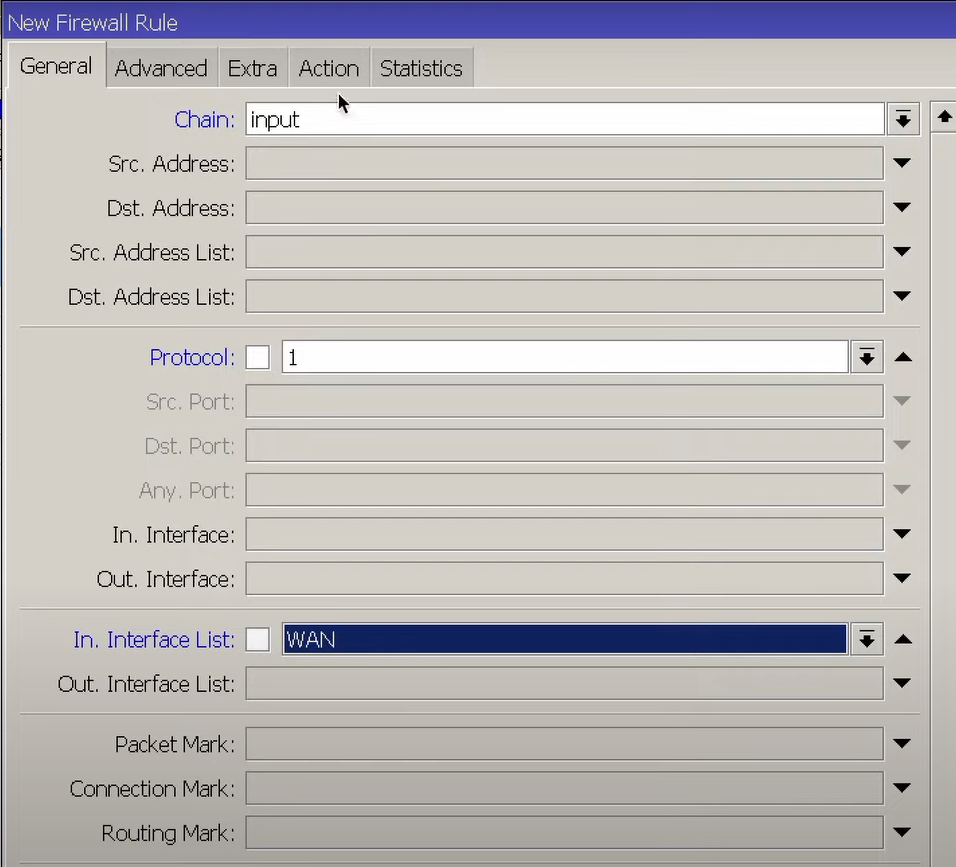

Создаем правило указывая внешний интерфейс лист:

/ip firewall filter add chain=input protocol=icmp in-interface-list=WAN packet-size=0-128 action=accept comment=ICMP

Packet-size – указывает какого размера могут быть пакеты. Это позволит пинговать наш роутер только маленькими пакетами.

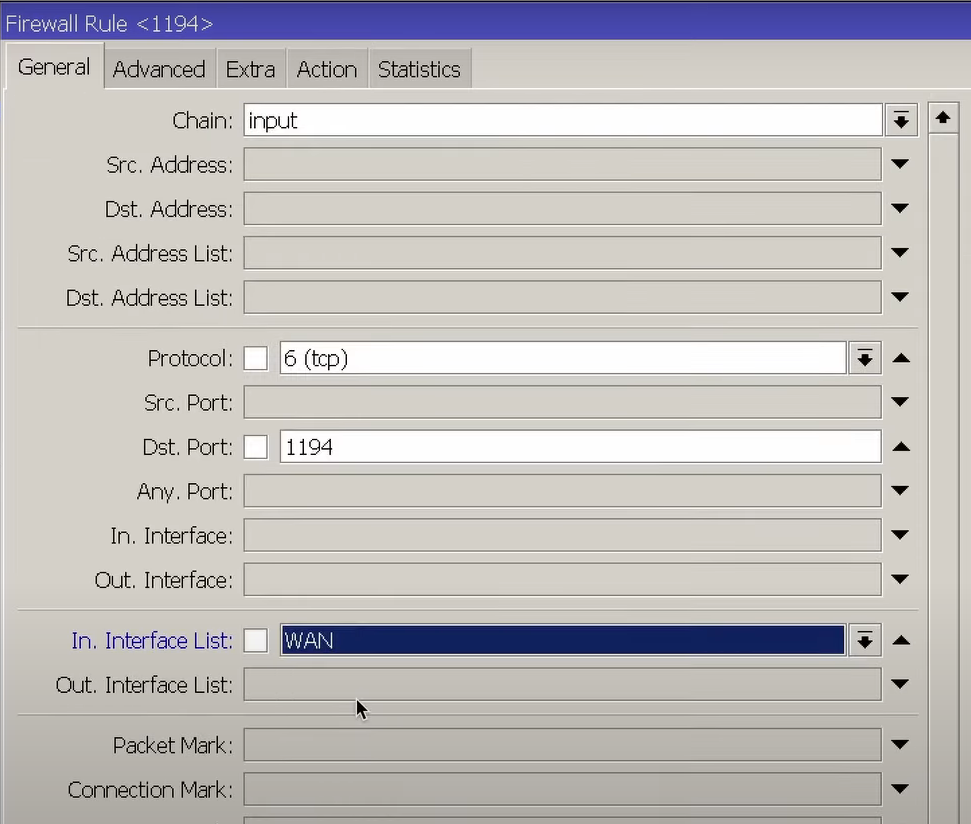

Дальше, если мы говорим про использование в корпоративной сети нашего роутера, мы очень часто применяем технологию VPN для доступа к нашей сети. Поэтому может понадобиться открытие доступа к VPN-серверу, работающему на нашем роутере.

Создадим правило в цепочке input потому, что VPN-сервер работает у нас на роутере. По этой причине мы будем открывать доступ именно к нашему роутеру, то есть в цепочку input.

Допустим откроем доступ к OpenVPN:

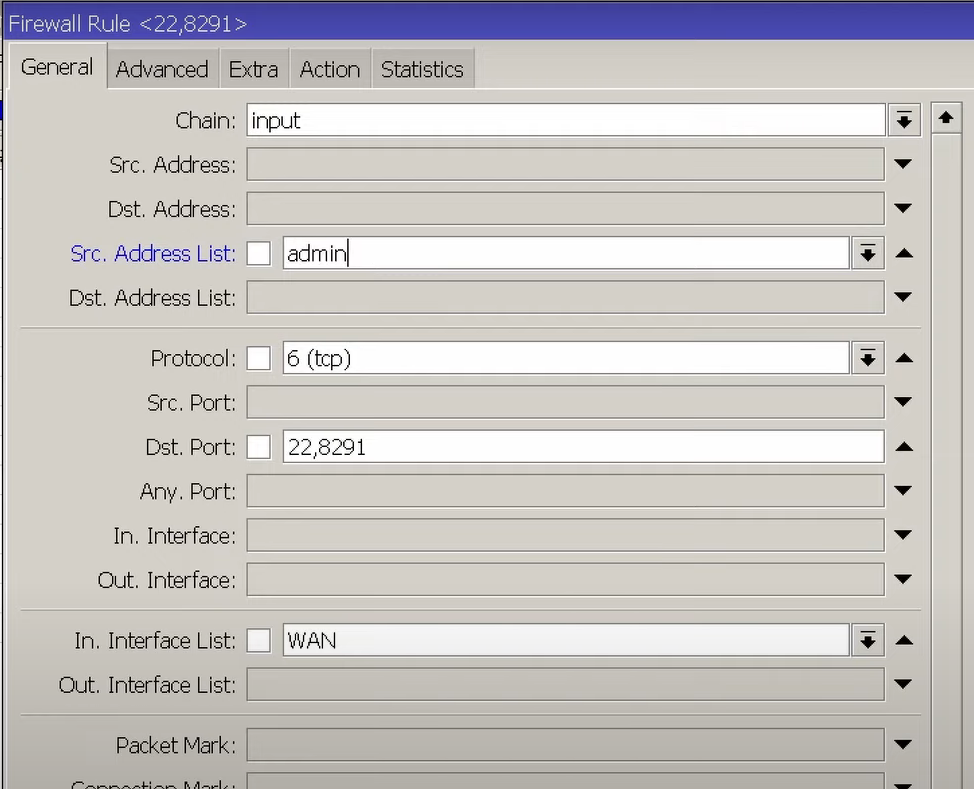

/ip firewall filter add chain=input protocol=tcp dst-port=1194 in-interface-list=WAN action=accept comment=OpenVPNЕсли вы, например, работаете удаленно и вам по какой-то причине необходимо получить доступ к Winbox или ssh, не используя VPN.

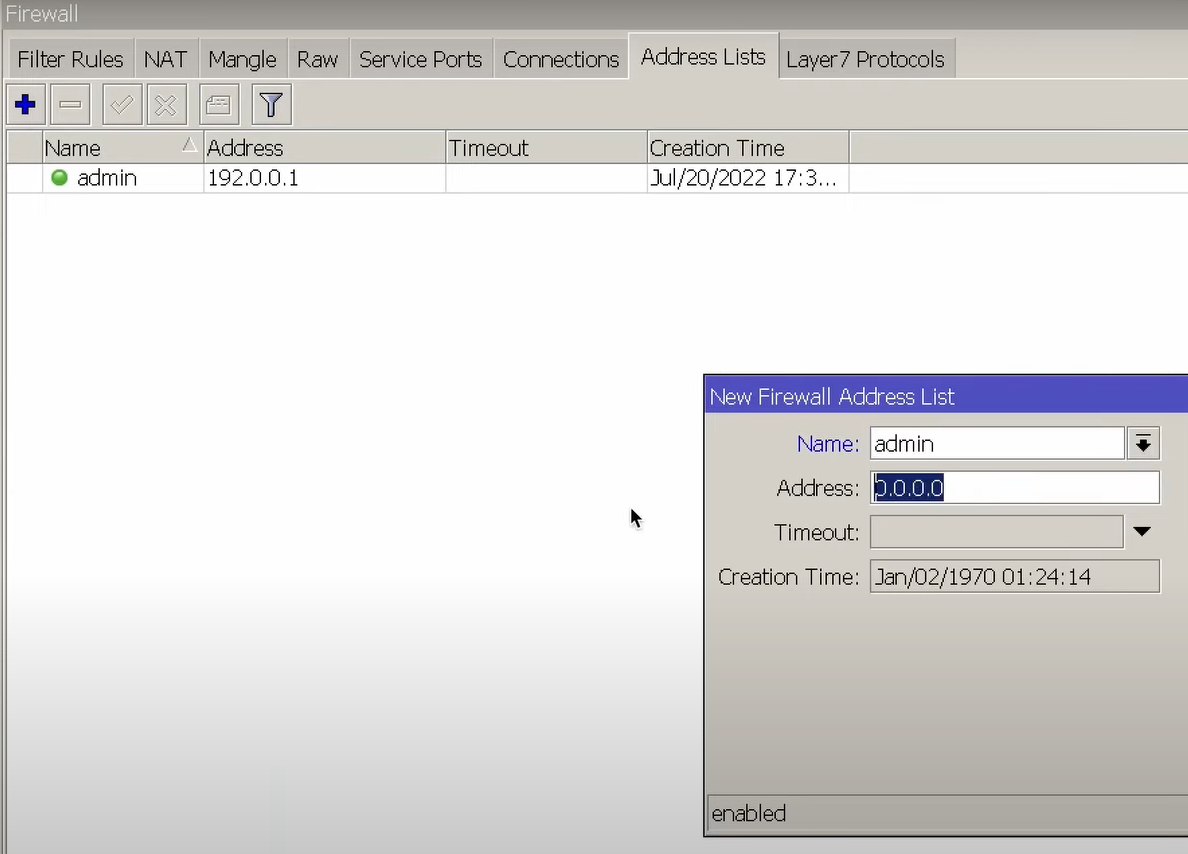

/ip firewall filter add chain=input src-address-list=admin protocol=tcp dst-port=22,8291 in-interface-list=WAN action=accept comment=«SSH & Winbox»Важно, что Address List нужно заполнять отдельно в ip/firewall/address-list. Без него давать всем доступ для управления роутером это небезопасно.

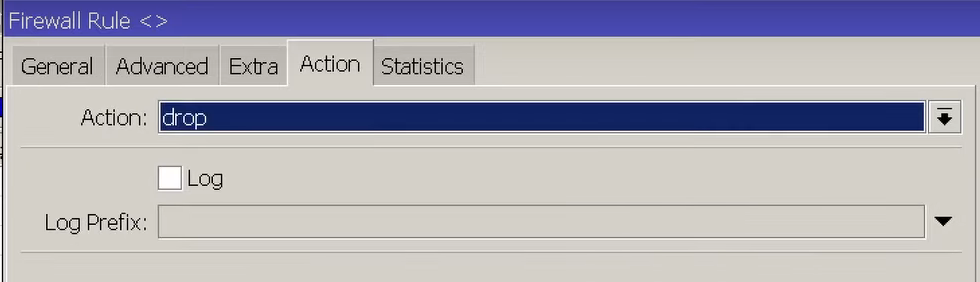

После всех разрешающих правил необходимо закрыть всему остальному доступ с помощью правила:

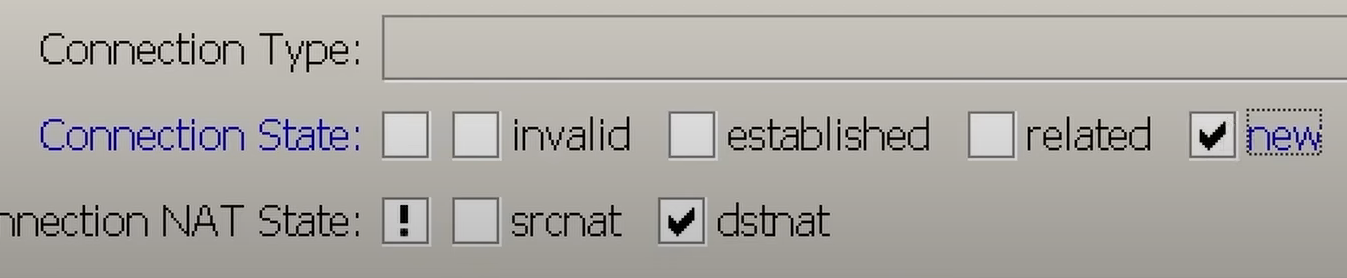

/ip firewall filter add chain=input in-interface-list=WAN action=drop comment=DropЕсли это правило сразу скопировать для forward, у нас могут появиться некоторые проблемы с пробросом портов через dst nat (О нем поговорим в другом уроке).

Есть способы облегчения нашей дальнейшей работы и стоит их сразу использовать:

/ip firewall filter add chain=forward in-interface-list=WAN connection-state=new connection-nat-state=!dstnat action=drop comment=DropНа этом наша настройка дефолтного firewall окончена.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся