Продолжаем говорить про Action в Mikrotik ip firewall filter

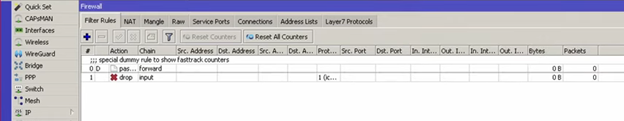

/ip firewall filter add action=dropСледующее действие — это действие, связанное с «откидыванием пакета» (drop).

Делаем правило Input, протокол icmp, action – drop.

Это правило будет запрещать любые пакеты icmp, которые будут идти на наш роутер.

Action drop не сообщает почему произошла блокировка, оно просто уничтожает входящие (в данном случае) пакеты.

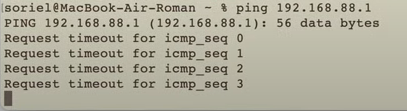

Если мы делаем безусловное правило, без указания протокола, то мы запретим любой доступ на наш роутер микротик. Например, я сейчас сделал input без условия и в данном случае я не смогу получить доступ к роутеру используя ip адрес.

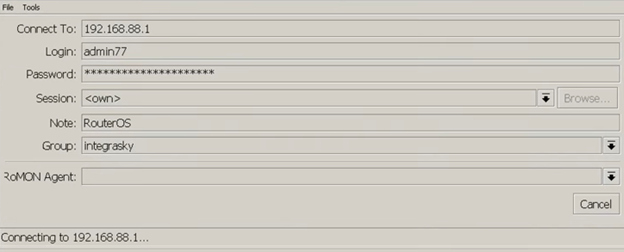

Пытаемся подключиться к роутеру и как мы видим, используя айпи адрес, мы не можем получить доступ к роутеру. С чем это связано? Это связано с тем, что мы полностью запретили доступ к роутеру Mikrotik со всех интерфейсов и по всем протоколам.

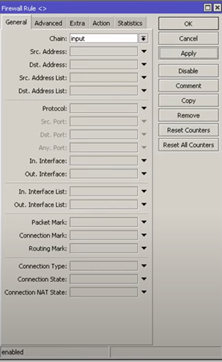

Возвращаем обратно протокол в нашем правиле, и мы можем продолжить настройку нашего роутера, используя ip адрес для подключения.

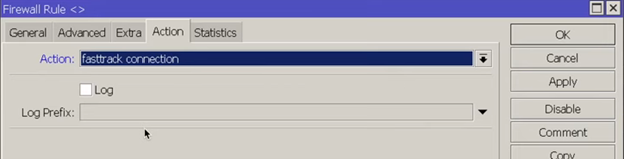

Fasttrack connection позволяет использовать ресурсы нашего роутера более производительно.

О fasttrack мы поговорим позже.

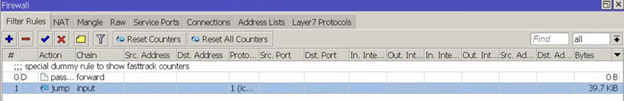

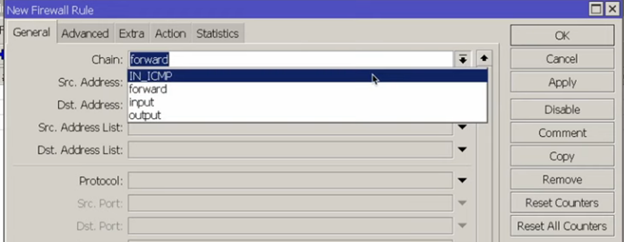

/ip firewall filter add action=jumpОпция Jump позволяет создавать отдельные цепочки, об отдельных цепочках мы поговорим в отдельном видео. В данном случае я продемонстрирую механику создания отдельной цепочки.

Input – ICMP мы можем сделать jump – ICMP

После этого весь трафик, связанный с ICMP будет попадать в отдельную цепочку, которую мы можем выбирать в качестве chain.

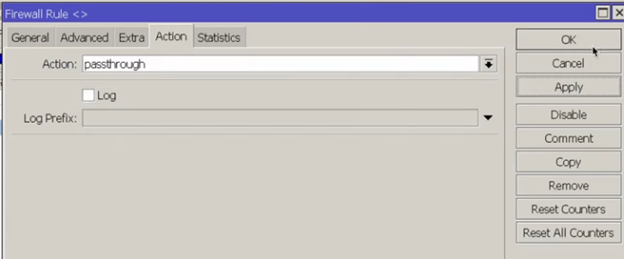

/ip firewall filter add action=passtrough

Действия очень похоже на action – log. Разница лишь в том, что у нас не записывается ничего в лог, но при этом работает счётчик пакетов. Это правило удобно использовать в ситуации, когда нам необходимо найти какое-то правило среди огромного их количества.

Например, нам попался фаерволл с 300 правилами и среди этого количества нам надо найти правило, которые разрешает или запрещает доступ. Что мы делаем? Мы создаём action – passtrough (для icmp в нашем случае) и начинаем его передвигать сверху вниз, пока не начнёт отрабатывать наш счётчик, так же passtrough используется для того, чтобы посчитать те или иные пакеты.

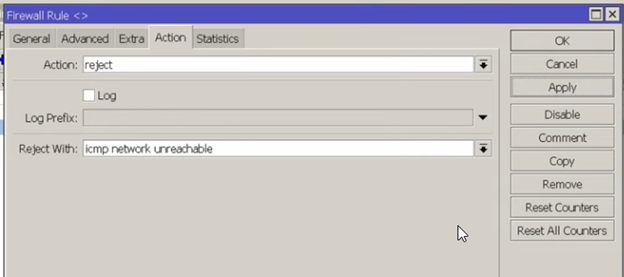

Reject это правило, которое дропает пакеты и в ответ источнику данных пакетов отправляет icmp сообщение, почему же пакет был дропнут.

Например, reject – мы отвечаем icmp network unreachable.

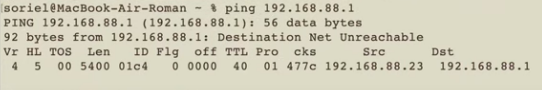

Проверяем – Destination Net Unreachable.

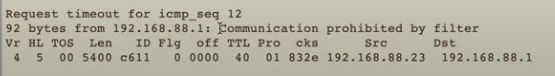

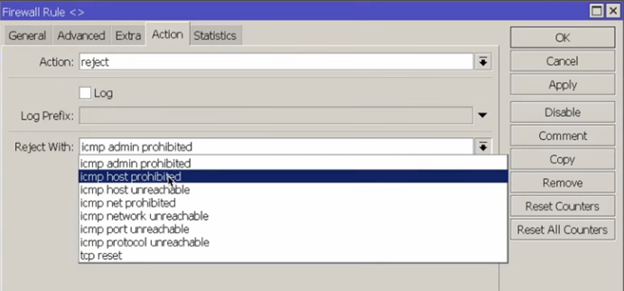

Мы можем поменять пакет и написать, что заблокировано администратором (admin prohibited), как мы видим сообщение поменялось.

Так же можем ответить, хост заблокирован, сеть заблокирована и т. д.

Эти все действия полезны для блокировки ресурсов в локальной сети и в дальнейшем полезно для диагностики того, что мы заблокировали. Т. е. если у нас происходит ситуация, что мы запретили с гостевой сети доступ в локальную сеть и написали просто network unreachable, это достаточно плохо диагностируется. Но если мы написали «админ запретил доступ», то тогда мы сразу видим, что у нас есть какой-то определённый пакет и это говорит нам, что не сеть не доступна, а роутер микротик говорит нам, что туда идти нельзя.

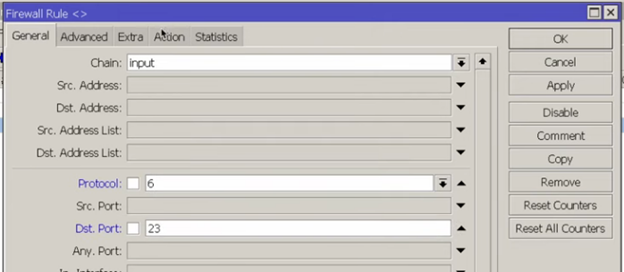

/ip firewall filter add action=rejectReject часто используется для блокировки доступа к тем или иным ресурсам. Например, если мы заблокировали доступ к нашему роутеру по telnet, по умолчанию телнет использует tcp 23й порт, то мы можем сбрасывать tcp соединение. Порт 23 reject tcp reset.

Tcp reset отправляет tcp rst пакет в ответ на tcp.

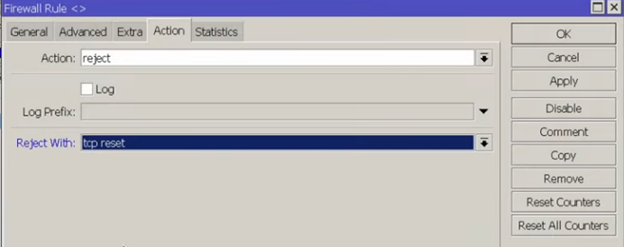

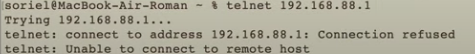

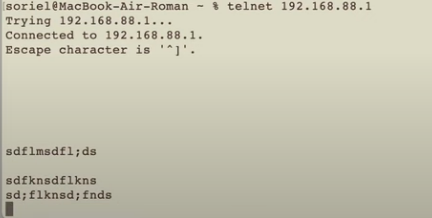

Проверяем telnet 192.168.88.1

Если мы сделаем drop, то происходит достаточно долгая процедура попыток соединения и в конечном итоге соединение отвалится по таймауту. Необходимо ожидать пока произойдёт таймаут в приложении телнет и только после этого выдаст ошибку – соединение невозможно.

В случае с reject соединение сбрасывается очень быстро.

Reject используется для блокировки ресурсов в рамках управляемой сети. Сообщать злоумышленнику, почему мы запретили доступ к нашему роутеру Mikrotik, не требуется, потому что он проигнорирует это сообщение. Для защиты роутеры с внешних сетей достаточно drop. С точки зрения запрета пользователям использование какого-либо ресурса удобно уведомлять их приложения, почему мы заблокировали доступ отправкой tcp rst пакета.

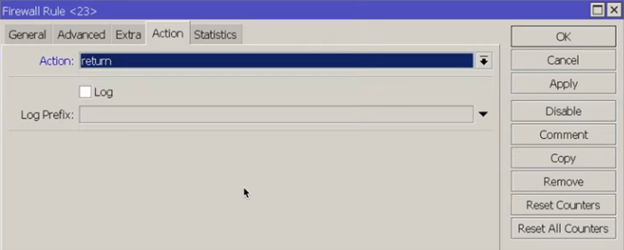

Return позволяет вернуться из пользовательской цепочки в исходную. О цепочках мы поговорим в другом видео.

/ip firewall filter add action=tarpitTarpit – мы отвечаем на tcp syn пакеты tcp aac пакетами с нулевым окном. Разрешаем соединение на tcp порт, поэтому tarpit работает только с tcp, но при этом никакого соединения не происходит.

Tarpit может понадобиться в случае, если какой-нибудь злоумышленник открывает наш сайт и в этом сайте открывает 300 страниц в секунду. Сайту становится очень плохо.

Наши действия: вычисляем адрес злоумышленника. Заблокировать злоумышленника, чтобы он не пытался подключиться к нашему сайту. Но после того, как мы производим блокировку, он меняет адрес, с которого стучался к нам. Отправляем адрес злоумышленника в tarpit и соединение виснет на разрешенном соединении.

Подключаемся:

Идёт подключение, но ничего не происходит.

В случае с tarpit мы попадаем куда-то, но не получаем никаких данных.

Tarpit довольно производительное правило.

На этом осмотр ip-firewall-filter rules action закончен.

System

System

Firewall

Firewall

Беспроводные технологии

Беспроводные технологии

Мониторинг

Мониторинг

Hardware

Hardware

Основы сетевых технологий

Основы сетевых технологий

С вами скоро свяжутся